Hoy hablamos de...

Confidencialidad computacional

Relajando la perfección

- Confidencialidad perfecta: a partir del texto cifrado no es posible deducir ninguna propiedad del texto en claro aunque el atacante tenga capacidad computacional infinita

- Confidencialidad computacional: a partir del texto cifrado no es posible deducir ninguna propiedad del texto en claro aunque el atacante tenga capacidad computacional razonable

Imagen: Nitin Jain, Birgit Stiller, Imran Khan, Dominique Elser, Christoph Marquardt & Gerd Leuchs (2016) "Attacks on practical quantum key distribution systems (and how to prevent them)". DOI: 10.1080/00107514.2016.1148333

Seguridad computacional: un sistema es seguro computacionalmente si cualquier algoritmo probabilístico en tiempo polinomial solo puede romper el algoritmo con probabilidad negligible en

Informalmente: un atacante no puede descifrar el mensaje:

- en un tiempo razonable

- con la tecnología actual

- ...probablemente

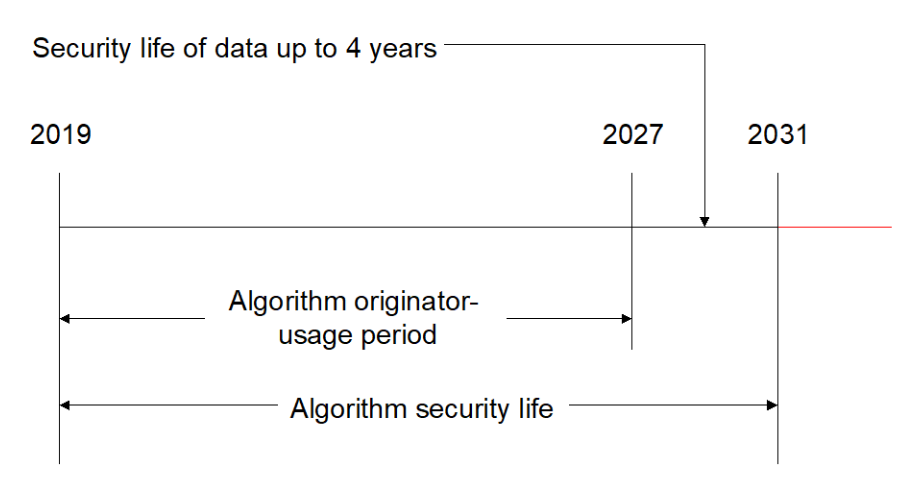

Con la seguridad computacional hay que definir el objetivo: "quiero un sistema criptográfico que mantenga este mensaje secreto durante los próximos 100 años"

El parámetro

Ataques de fuerza bruta

La criptografía computacionalmente segura permite

- Es un cifrado práctico: la clave es mucho más pequeña que el mensaje y por tanto es fácil de distribuir

- Pero si es demasiado pequeña, es posible hacer fuerza bruta

- No es criptografía perfecta: en teoría será posible descifrar un mensaje, pero queremos que sea demasiado caro descifrarlo

- Fortaleza de un sistema criptográfico: número de claves que hay que probar por fuerza bruta (en bits)

Hay que usar una clave lo suficientemente grande como para que no sea posible hacer fuerza bruta pero lo suficientemente pequeña como para que el sistema sea práctico para usar

La criptografía es una de las ramas más pesimistas de la ciencia. Asume la existencia de adversarios con capacidad ilimitada de ataque, los cuales pueden leer todos tus mensajes, generar información ilegítima o modificar tus claves aleatorias a su antojo.

Curiosamente, también es una de las ramas más optimistas, mostrando cómo incluso en el peor escenario inimaginable el poder de las matemáticas y la algoritmia puede sobreponerse a cualquier dificultad.

Alfonso Muñoz, Evasión de antivirus y seguridad perimetral usando esteganografía, 2021

Tamaños recomendados de clave

El NIST recomienda (2020, sección 5.6.3) claves en las que un atacante

tenga que hacer

Es decir, según el NIST antes de 2030 las claves han de tener una longitud mínima de

A partir del 2030 prevé recomendar

Es decir: con una clave de 128 bits podemos cifrar un mensaje de cualquier longitud, y es razonable que nadie pueda descifrarlo en un futuro previsible

En cifrado simétrico, el tamaño en bits de su clave es igual a la fortaleza del sistema

Otras recomendaciones: https://www.keylength.com/en/compare/

NIST: The most important approach is to be flexible; the use of implementations and applications that can most easily be adapted to the cryptographic security offerings and a plan for transitioning to them offer the best solution

La amenaza conocida que puede modificar el calendario es la computación cuántica

Rompiendo algoritmos

Recuerda: definimos un que un algoritmo está criptográficamente roto si se conoce un ataque más eficiente que la fuerza bruta

Para la criptografía simétrica, buscaremos algoritmos computacionalmente seguros y que no estén rotos

Cuando la comunidad criptográfica rompe un algoritmo, se sustituye por otro

... pero es mejor prevenir: los algoritmos caducan y se cambian antes de que estén rotos

Criptografía simétrica: tipos

- Cifrado de flujo. Heredero de "la idea" one-time-pad: el mensaje llega como un flujo de bytes que se cifra según va llegando.

- Cifrado de bloque. Heredero de "la tradición" Vigenère: el mensaje se divide en bloques que se cifran por separado

| Flujo | Bloque |

|---|---|

| Más rápido | Más lento (a menos que exista ayuda del hardware) |

| Fácil de programar: pequeños dispositivos | Más complejo |

| Implementado en software | Implementado en hardware |

| RC4, ChaCha20 | 3DES, AES |

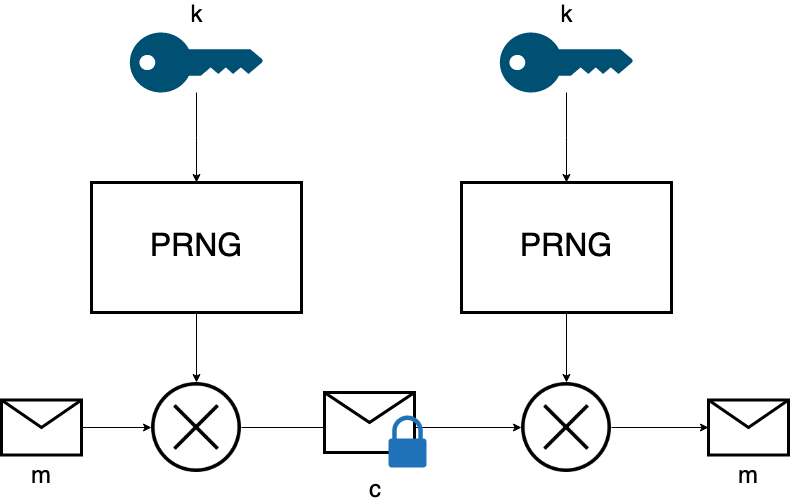

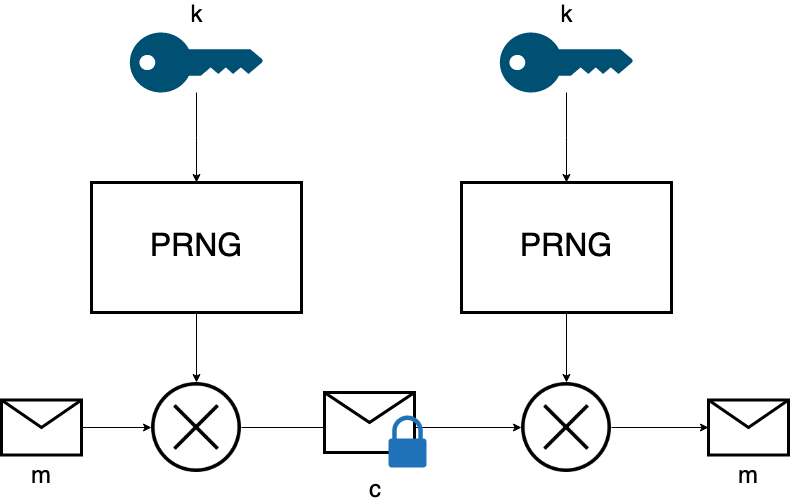

Cifrado de flujo

Es una implementación práctica de one-time-pad (cifrado perfecto, Vernam)

Recuerda: para cifrado perfecto necesitábamos una clave tan larga como el mensaje

Para después hacer:

En cifrado de flujo lo que haremos es generar una

...a partir de una clave

para después hacer:

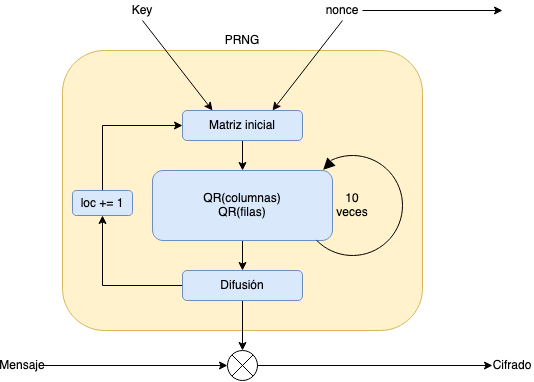

Cifrado de flujo: algoritmo

Generadores de números aleatorios

La función PRNG (Pseudo Random Number Generator) es un generador de bits que tiene como entrada una semilla (que será la clave de cifrado

La velocidad del cifrado depende totalmente de la velocidad del PRNG, porque el XOR es instantáneo

La seguridad del cifrado depende del generador PRNG utilizado...

...y de que nunca se envíen dos mensajes cifrados con la misma clave

(vamos a repetir esto muchas veces en el curso)

Lorenz SZ fue una máquina alemana de cifrado de flujo, rota porque un operador envió dos mensajes diferentes seguidos sin cambiar la clave.

Cifrado de flujo: algoritmo

En las próximas transparencias, exploraremos cómo podemos diseñar un cifrado de flujo a partir de un PRNG, y cómo la solución más obvia... no funciona

Intento 1

Supongamos que tenemos una función PRNG, y usamos una clave k como semilla del PRNG para cifrar un flujo de datos en una conexión

Si ciframos dos mensajes cifrados

¡Un atacante puede hacer XOR de los dos textos cifrados y obtener el XOR de los textos en claro!

Nunca hay que usar la misma clave (ni generada) con dos mensajes diferentes

Información adicional: Chosen plaintext attacks

Intento 2

Cambiamos la clave (la semilla del PRNG) en cada transmisión

Esto es correcto pero costoso, y volvemos a los problemas de la confidencilidad perfecta: cómo distribuimos una clave diferente para cada mensaje

Intento 3

Generar variaciones de las claves en cada transmisión

Supongamos que la semilla no es directamente la clave, sino una función de la clave y otro parámetro

Y

Ahora la semilla "es diferente" con cada tranmisión

Pero tenemos que asumir que un atacante conoce

Nonce: number used only once

Curiosamente: ¡esto es correcto!: reservar algunos bits de la clave para un contador:

SESAMO_1, SESAMO_2, SESAMO_3...

Este elemento se conoce como nonce y forma parte de muchos algoritmos criptográficos

Seguridad de los algoritmos de flujo

Debemos generar un

Si tenemos una comunicación bidireccional como HTTPS (TLS) hace falta:

- o bien generar un nonce diferente para cada sentido

- o bien generar una clave

- o ambas, que es lo mejor

El cifrado de flujo es tan seguro como:

- La corrección de la hipótesis de que la función PRNG sea realmente PRNG

- El espacio de claves (de semillas) sea tan grande que sea improbable que un ataque de fuerza bruta sea factible

- Que se cumplan las hipótesis de uso:

- clave diferente en cada comunicación

- nonce y

Ejemplos

- RC4 (histórico): obsoleto

- ChaCha: derivado del Salsa20 y probablemente la única alternativa al AES en TLS 1.3

ChaCha es el algoritmo de cifrado simétrico de flujo más usado

Un comentario rápido sobre RC4/ARC4/RCFOUR:

- Ron Rivest de RSA en 1987 (volveremos a hablar de Ron Rivest y de RSA)

- Secreto comercial hasta 1994

- Muy rápido y simple de implementar

- Muy utilizado hasta 2015: WEP, WPA, SSL, TLS...

- Claves de 40 a 2048 bits

- Hoy en día considerado roto y no se recomienda su uso.

PRNG: seguridad

La seguridad del cifrado de flujo y de otros sistemas criptográficos está basada en que podamos general números aleatorios que un atacante no pueda adivinar... y esto no es sencillo

Como los generadores aleatorios son importantes en criptografía, tenemos una anexo hablando de ellos:

Información adicional: https://www.incibe-cert.es/blog/comprobando-aleatoriedad

ChaCha20

ChaCha20: características

Basado en Salsa20 (2017), de Daniel J. Bernstein

ChaCha20 (RFC 8439, 2018), es la variante estandarizada

Cifrado simétrico de flujos de bytes. Claves de 256 bits.

Sustituto "de facto" para el antes ubicuo RC4. Se usa en:

- TLS (en Android) ya que es más rápido que AES en hardware no especializado

- El

/dev/urandomde Linux - Varias VPNs

Cifrado con Python

import json

from base64 import b64encode

from Crypto.Cipher import ChaCha20

from Crypto.Random import get_random_bytes

# Configuración

plaintext = b'Attack at dawn'

key = get_random_bytes(32)

cipher = ChaCha20.new(key=key)

nonce = b64encode(cipher.nonce).decode('utf-8')

# Cifrado

ciphertext = cipher.encrypt(plaintext)

ct = b64encode(ciphertext).decode('utf-8')

result = json.dumps({'nonce':nonce, 'ciphertext':ct})

# Mensaje

{"nonce": "IZScZh28fDo=", "ciphertext": "ZatgU1f30WDHriaN8ts="}

(inciso: Base64 no es un cifrado)

Base64 se utiliza para representar información binaria como cadena imprimible

> echo '¡Qué tal estás!' | base64

wqFRdcOpIHRhbCBlc3TDoXMhCg==

> dd count=1 bs=16 if=/dev/random 2>/dev/null

???n??????;N%

> dd count=1 bs=16 if=/dev/random 2>/dev/null | base64

D87WM0+4j5vYzLpHhJFMTA==

Base64 NO ES UN CIFRADO. Es una CODIFICACIÓN para representar cadenas binarias como texto. A veces se usa también para representar texto (ej: correos electrónicos) y ahorrar problemas con letras acentuadas.

Recuerda:

- Encontrar Base64 no significa que algo esté cifrado

- Pero es común cifrar algo y después enviarlo codificado como Base64

Descifrado con Python

# La clave key se ontiene por canal seguro

# el receptor recibe el mensaje anterior {nonce, ciphertext}

nonce = b64decode(received['nonce'])

ciphertext = b64decode(received['ciphertext'])

cipher = ChaCha20.new(key=key, nonce=nonce)

plaintext = cipher.decrypt(ciphertext)

print("The message was " + plaintext)

Diagrama de flujo

Estado inicial

| . | . | . | . |

|---|---|---|---|

| "expa" | "nd 3" | "2-by" | "te k" |

| Key | Key | Key | Key |

| Key | Key | Key | Key |

| Pos. | Pos. | Nonce | Nonce |

- Matriz 4x4 de 16 palabras de 32 bits

- Key: 256 bits

- Pos: contador de 0 hasta

- Nonce: valor aleatorio de 64 bits (en la RFC, 96 bits)

- "expand 32-byte k" =

0x657870616e642033322d62797465206bes un número "no llevo nada en la manga"

Función quarter round QR

Aplicada sobre 4 palabras de 32 bits, las difunde:

QR(a, b, c, d)

a += b; d ^= a; d <<<= 16;

c += d; b ^= c; b <<<= 12;

a += b; d ^= a; d <<<= 8;

c += d; b ^= c; b <<<= 7;

Solo tiene sumas, rotaciones y XOR: es una función ARX, que impide ataques de canal lateral por timing.

#define ROTL(a,b) (((a) << (b)) | ((a) >> (32 - (b))))

#define QR(a, b, c, d) ( \

a += b, d ^= a, d = ROTL(d,16), \

c += d, b ^= c, b = ROTL(b,12), \

a += b, d ^= a, d = ROTL(d, 8), \

c += d, b ^= c, b = ROTL(b, 7))

#define ROUNDS 20

void chacha_block(uint32_t out[16], uint32_t const in[16])

{

int i;

uint32_t x[16];

for (i = 0; i < 16; ++i)

x[i] = in[i];

// 10 loops × 2 rounds/loop = 20 rounds

for (i = 0; i < ROUNDS; i += 2) {

// Odd round

QR(x[0], x[4], x[ 8], x[12]); // column 0

QR(x[1], x[5], x[ 9], x[13]); // column 1

QR(x[2], x[6], x[10], x[14]); // column 2

QR(x[3], x[7], x[11], x[15]); // column 3

// Even round

QR(x[0], x[5], x[10], x[15]); // diagonal 1 (main diagonal)

QR(x[1], x[6], x[11], x[12]); // diagonal 2

QR(x[2], x[7], x[ 8], x[13]); // diagonal 3

QR(x[3], x[4], x[ 9], x[14]); // diagonal 4

}

for (i = 0; i < 16; ++i)

out[i] = x[i] + in[i];

}

Fuente: Wikipedia)

Variantes

... la comunidad aún no está segura de cómo usarlo ...

| Nonce length | Description | Max data | If random nonce and same key |

|---|---|---|---|

| 8 bytes (default) | The original ChaCha20 designed by Bernstein. | No limitations | Max 200 000 mensajes, el contador limita |

| 12 bytes | The TLS ChaCha20 as defined in RFC7539. | 256 GB | Max 13 billions messages |

| 24 bytes | XChaCha20, still in draft stage. | 256 GB | No limitations |

The Salsa20 family of stream ciphers, Daniel J. Bernstein, 2007

Vulnerabilidades

Ninguna conocida, siempre que se cumplan las condiciones de uso: no se puede repetir clave y nonce.

Cifrado de bloque

El cifrado de bloque es lo que hacía el cifrado Vignère: cortar el texto en claro en bloques de la misma longitud de la clave y cifrar cada uno de los bloques

Si tenemos mensajes más largos que

El cifrado de bloque es el más utilizado con el cifrado simétrico: es rápido y no necesita exigentes o lentos algoritmos PRNG.

El cifrado de bloque se suele definir como una serie de permutaciones.

Construcción de cifrados de bloque

Hay dos clases de cifrado de bloque. Es decir, dos maneras de implementar PRP:

- cifrado de sustitución: monoalfabéticos y polialfabéticos

- cifrados de transposición

Fijate: igual que los cifrados clásicos.

Por si solas, las 2 clases básicas de cifrado de bloque son inseguras pero combinándolas podemos obtener seguridad creciente.

A partir de ahora utilizaremos

Sustitución polialfabética

Para un bloque de longitud

| m | c |

|---|---|

Igual que en Vigenère, podríamos recuperar el texto con análisis frecuencial

Transposición

Para un bloque de longitud

| m | c |

|---|---|

No solo la frecuencia de los símbolos de entrada se mantiene, si no que los propios símbolos se mantiene (aunque en posiciones diferentes)

Composición

Si componemos el cifrado total como una serie de

Cada clave

- Substitución: da confusión, que permite dificultar la obtención de la clave a partir del texto cifrado.

- Transposición: da difusión, que permite difundir las redundancias del texto en claro, de forma que no aparezca en el cifrado.

Etapas o rounds: los cifrados de sustitución y transposición se agrupan en parejas y se aplican varias veces (con diferentes claves) hasta obtener un cifrado seguro

El objetivo de la criptografía moderna es maximizar la difusión y la confusión (según Shannon)

Cifrado TES / 3DES

Unas palabras sobre TDES (NIST SP 800-67, 2017)

- Publicado en 1995.

- Es un DES (FIPS 46-3, 1999, retirado) aplicado tres veces, con tres claves diferentes:

- DES tiene claves de 56 bits, pero al aplicarlo tres veces subimos la longitud de la clave hasta que alcanzamos una fortaleza válida de 112 bits (nota que no es

- Claves más cortas, y por tanto más débil que AES

- Se usa poder aprovechar todo el hardware DES que ya existía desde 1976

Cifrado AES

Advanced Encryption Standard (AES)

Desarrollado por Vincent Rijmen y Joan Daemen (aka: Rijndael), que ganaron el concurso celebrado por el NIST para sustituir a DES en 2001.

AES (FIPS 197, 2001) es un cifrado de bloque:

- longitud de bloque: 128 bits (16 Bytes)

- longitud de clave: 128, 192 ó 256 bits

background: https://whatsupcourtney.com/wp-content/uploads/2017/10/Things-to-do-in-Leuven-52-e1560945504897.jpeg

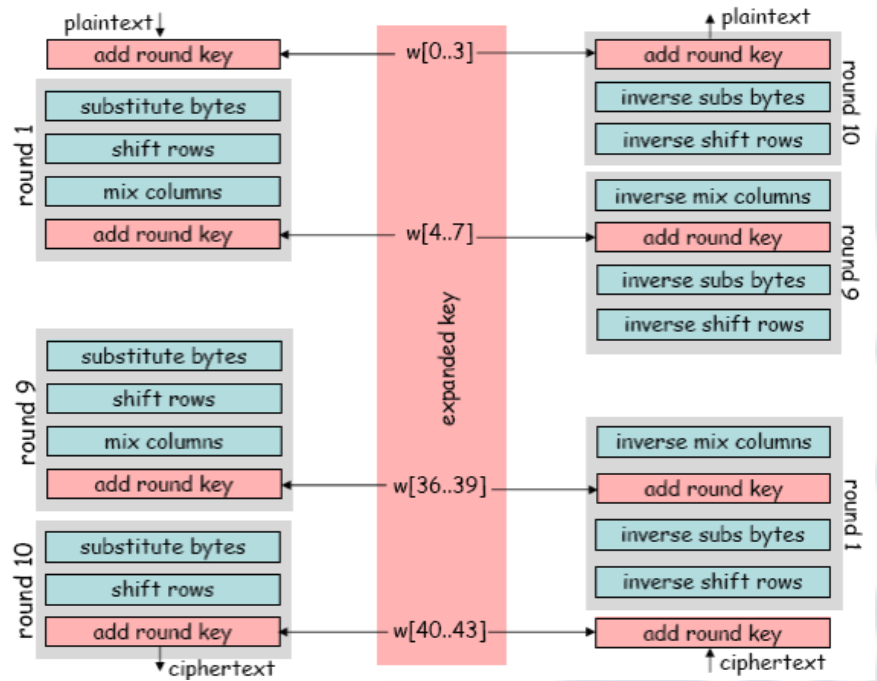

Algoritmo

Parte de una matriz de estado que se va modificando durante 10, 12 o 14 rondas según sea el tamaño de clave. Inicialmente: la matriz de estado es el texto en claro.

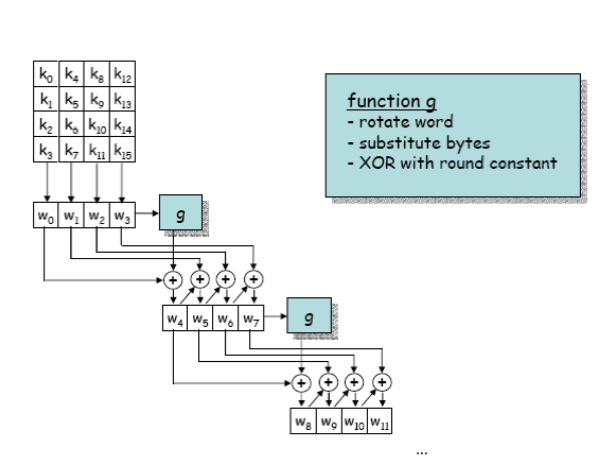

KeyExpansion: se derivan round keys a partir de la clave de cifrado usando el algoritmo AES key schedule. Necesarias: una por etapa, y una más.AddRoundKey:- Cada etapa:

SubBytes: sustitución de bytes en función de una tabla fija de 256 entradasShiftRows: transposición de bytes fijaMixColumns: 4 multiplicaciones modulares de 4 Bytes, valores fijosAddRoundKey:

SubBytes

"sustitución de bytes en función de una tabla fija de 256 entradas"

ShiftRows

"transposición de bytes fija"

MixColumns

"4 multiplicaciones modulares de 4 Byte, valores fijos"

AddRoundKey

"

Expansión de clave

Cada una de las etapas (rounds) utiliza una subclave

Cada una de les subclaves

Nota 1: las subclaves se aplican (

Nota 2: hacen falta más etapas en los AES de clave larga para "aplicar" el mayor espacio de claves sobre el mensaje en claro

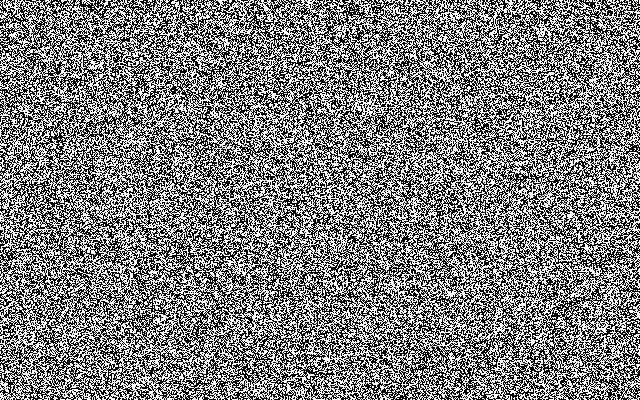

Vulnerabilidades

La estadística del mensaje en claro aparece en el texto cifrado.

Ahora los bloques son de 16 B, no de 1 B por tanto la estadística es menos importante

(|bloque|=

Un cifrado debe parecerse a esto:

Práctica:

https://colab.research.google.com/github/Juanvvc/crypto/blob/master/ejercicios/03/Demo_AES.ipynb

Modos de operación

Esta "vulnerabilidad" es una propiedad de todos los cifrados de bloque

La contramedida es la misma para todos: no cifrar nunca bloque a bloque, sino cifrar parte del bloque anterior en el bloque actual.

Este encadenamiento se denomina modo de operación y no es opcional

Si acumulamos estado durante el cifrado, podemos utilizar este estado sobre el cifrado del siguiente bloque:

- ECB: Electronic Code-Book,

- no-op

- CBC: Cipher Block Chaining

- el bloque

- el bloque

- OFB: Output Feedback

- cifras el cifrado anterior, y el resultado

- cifras el cifrado anterior, y el resultado

- CTR: Counter

- cifras un contador, y el resultado

- cifras un contador, y el resultado

ECB: Electronic Code-Book

Fallo obvio: está usando la misma clave para cifrar mensajes diferentes.

Eso nunca se puede hacer.

No se debe usar un cifrado de bloque en modo ECB

CBC: Cipher Block Chaining

Desventaja: perder un bloque implica que la sincronización se pierde

OFB: Output Feedback

Ventaja: puede preparse el cifrado antes de necesitarlo

CTR: Counter

Ventaja: perder bloques no afecta a la capacidad de descifrado

Vector de Inicialización (IV)

Vector de inicialización (IV) cumple la misma función que un nonce: semilla inicial

Impide que el mismo mensaje se cifre de la misma manera

Se tiene que transmitir al receptor, y no hace falta que sea secreto: puede enviarse en el primer mensaje sin cifrar

- IV en CBC: es el hipotético bloque cifrado

- IV en OFB: es el bloque que se cifra constantmente

- IV en CTR: es el valor inicial del contador que se cifra ECB, y se aplica sobre los bloques en claro (con

AES_128_CTR es efectivamente un cifrado de flujo, siendo

Otros modos

AES puede usarse también con "modos autenticados": detectan si el atacante ha cambiado algún byte durante la comunicación

Información adicional, de la librería que usamos en los ejercicios: https://pycryptodome.readthedocs.io/en/latest/src/cipher/aes.html

Explicación del modo GCM: https://www.youtube.com/watch?v=-fpVv_T4xwA&t=747

Comparación de algunos modos AES

- No hay razón para usar AES-ECB, nunca

- Unos modos necesitan padding (rellenar los huecos)

- Otros permiten paralelizar el cifrado (OFB) o el descifrado (CBC) o ambos (CTR)

- Otros permiten recuperarse ante fallos en la comunicación (CBC, OFB)

- Otros están especializados en aplicaciones concretas: XTS para cifrados de discos (Bitlocker, TrueCrypt...)

En la actualidad, el modo más usado en comunicaciones en AES-GCM

https://www.highgo.ca/2019/08/08/the-difference-in-five-modes-in-the-aes-encryption-algorithm/

https://stackoverflow.com/questions/1220751/how-to-choose-an-aes-encryption-mode-cbc-ecb-ctr-ocb-cfb

Vulnerabilidades

Hay distintos ataques que permiten realizar búsquedas de forma más rápida que un ataque de fuerza bruta

- AES-128/192/256: recuperación de clave en una quarta parte del tiempo que fuerza bruta. Se pierden 2 bits

- AES-192/256: si las claves están relacionadas, complejidad

- el bloque de 128b limita el uso del cifrado hasta

AES ha perdido fortaleza pero aún está aguantando.

Rendimiento

- AES-128: 1,1 Gbps (seguridad 128 bit)

- AES-192: 0,9 Gbps (seguridad 192 bit)

- AES-256: 0,7 Gbps (seguridad 256 bit)

- Salsa20: 3,2 Gbps (seguridad 256 bit)

- ChaCha20: 3,2 Gbps (seguridad 256 bit)

- AES "hardware": ~8 veces más rápido (Intel, 2011)

- DES: 250 Mbps (seguridad 56 bit)

- 3DES: 100 Mbps (seguridad 112 bit)

Computación cuántica

- los computadores cuánticos actuales no tienen aplicación práctica: a parte de romper claves sirven para simular... fenómenos de física cuántica

- se cree que no habrá computación cuántica práctica antes del ~2030

- Se conoce un algoritmo óptimo para compuración cuántica (Grover) que permite romper el cifrado simétrico, pero para ser robustos a este algoritmo sólo hemos de doblar la longitud de claves. Por ejemplo pasar a AES-256 daría una fortaleza equivalente de 128 bits

Se considera que la criptografía simétrica es robusta ante la computación cuántica, pero tendremos que doblar el tamaño de la clave

Resumen

Conclusiones

- Confidencialidad computacional: hoy en día no es práctico romperla (en 30 años, quizá sí)

- Fortaleza de un algoritmo: "esfuerzo" necesario para romper un sistema. Relacionado con la longitud de la clave.

- Cifrados simétricos: misma clave para cifrar y descifrar

- Cifrado de flujo:

- A partir de una clave corta, generamos un flujo "pseudoaleatorio" tan largo como el mensaje. cifrado y descifrado=

RANDOM XOR MENSAJE. - Ejemplos: RC4 (antiguo), ChaCha20

- A partir de una clave corta, generamos un flujo "pseudoaleatorio" tan largo como el mensaje. cifrado y descifrado=

- Cifrado de bloque:

- Se divide el mensaje en bloques, cada bloque se cifra por separado.

- Es necesario utilizar el modo de funcionamiento adecuado

- Ejemplos: 3DES (no se usa en protocolos modernos), AES

- Cifrado de flujo:

- Tamaños de clave recomendatos: a partir de 128 bits, siendo habitual 256 bits

- Es necesario evitar cifrar dos mensajes diferentes con la misma clave

Referencias

- The Salsa20 family of stream cipher, Daniel J. Bernstein, 2017

- Block Cipher Techniques, NIST

- Recommendation for Key Establishment Using Symmetric Block Ciphers, NIST 800-71, 2018

- Algorithms, key size and parameters report 2014, ENISA, 2014

- AES GCM (Advanced Encryption Standard in Galois Counter Mode) - Computerphile

Ejercicios de profesor:

- (Opcional) Cifrando con XOR: los peligros de reutilizar claves

- (Opcional) Creación de azar: creación de números aleatorios

- Cifrado simétrico ChaCha20 y AES

Alternativamente, podéis hacer los ejercicios de AES de https://www.cryptohack.org