Cifrado híbrido: HTTPS

- Alice y Bob negocian los parámetros de seguridad

- Alice y Bob acuerdan una clave (clave de sesión) utilizando D-H autenticado con sus claves públicas

- Luego usan esa clave para cifrar las comunicaciones AES

- Periódicamente, renuevan la clave de sesión ejecutando de nuevo un D-H (modo D-H efímero)

Esto es el protocolo TLS

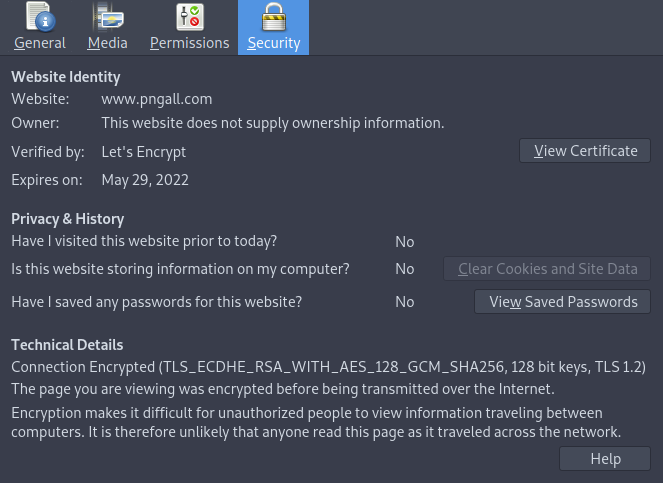

Ejemplo configuración TLS (1)

- ECDHE: Elliptic Curve Diffie-Hellman, ephimeral

- RSA: authentication usando RSA

- AES_128_GCM: AES con claves de 128 bits en modo GCM

- SHA256: algoritmo de hash usado

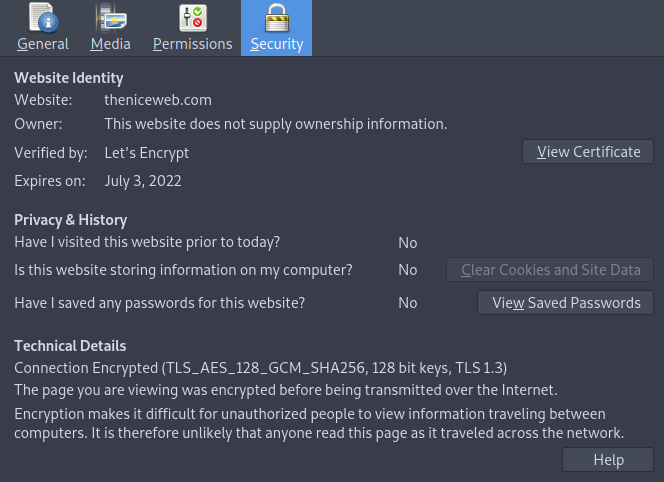

Ejemplo configuración TLS (2)

- TLS: la clave la decide el servidor y la envía cifrada con RSA, no hay D-H

- AES_128_GCM: AES con claves de 128 bits en modo GCM

- SHA256: algoritmo de hash usado

Qué sabemos hacer

- Sabemos enviar mensajes con confidencialidad: criptografía simétrica

- AES, ChaCha20

- Para ello, necesitamos una clave simétrica compartida, y sabemos acordarla con alguien a quien no conocíamos previamente:

- Elliptic Curves Diffie-Hellman (ECDH)

- Para ello, necesitamos autenticar a la otra persona: obtenemos su clave pública y le pedimos que cifre algo con su clave privada

- Authenticated ECDH

- HTTPS / TLS se encarga de gestionar hacer todo esto

Una conexión HTTPS / TLS no quiere decir "confía en mí". Quiere decir "nadie más puede acceder". Podrías estar recibiendo la llamada de un atacante, y que fuese privada.

- Scott Hanselman

Hemos cambiado el problema de

cómo compartir claves simétricas

por el de

cómo compartir claves públicas (asimétricas)

Gestión de claves públicas

Certificados electrónicos

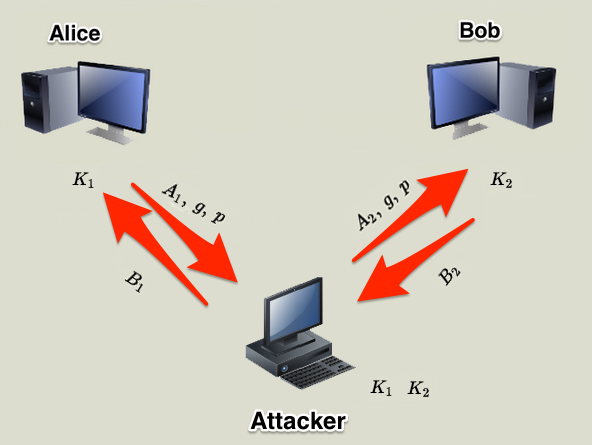

Ataque man in the middle

El problema de la confianza

¿Cómo conseguimos la clave pública de los demás?

- Sistema central de distribución: base de datos de todas las claves públicas necesarias.

- Idea original de Diffie y Hellman el 1976

- No es práctica en la actualidad

- Gestión manual: guardamos una lista de claves públicas. Ejemplo: SSH

- Certificados

- PGP: gestión descentralizada (web of trust)

- PKI/X.509: gestión centralizada

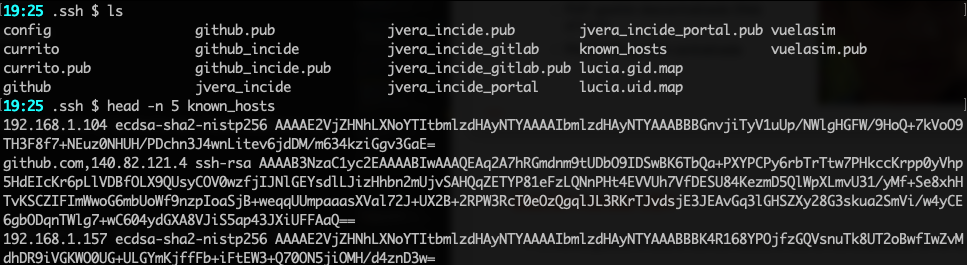

Gestión manual: SSH

- El cliente genera un par de claves pública/privda. Puede generar tantas como quiera

- El cliente guarda cifrada la clave privada y la lista de claves públicas de los servidores en que confía

- El servidor guarda en claro la clave privada (del servicio sshd) y las claves públicas de los usuarios

servidor$ /etc/ssh/ssh_host_rsa_key (...)

servidor$ ~/.ssh/authorized_keys (...)

Este esquema es muy utilizado por los administradores de sistemas

juanvi@debian:~/.ssh$ ls

juanvi@debian:~/.ssh$ ssh-keygen -f clave1 -t rsa

Generating public/private rsa key pair.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in clave1

Your public key has been saved in clave1.pub

The key fingerprint is:

SHA256:0tj5sJj1Iv6hqbgESj3DcoxONkWVxIg+3Wnyb5ucoRg juanvi@debian

The key's randomart image is:

+---[RSA 3072]----+

| ..=o. |

| ... o |

|. ... . |

| o*o + + . |

|.B.B+ o S |

|*.+ o. = = |

|...E =.+ o |

| . .o.o*+o |

| oo.o=*o |

+----[SHA256]-----+

juanvi@debian:~/.ssh$ ls -l

total 8

-rw------- 1 juanvi juanvi 2602 Apr 18 17:00 clave1

-rw-r--r-- 1 juanvi juanvi 567 Apr 18 17:00 clave1.pub

juanvi@debian:~/.ssh$ ssh-copy-id -i clave1 user@server.com

juanvi@debian:~/.ssh$ ssh -i clave1 user@server.com

Gestión con certificados

Alice crea un archivo con su identidad y su clave pública

Identidad de Alice: nombre, dirección de correo, URL del servidor HTTP...

Una tercera parte de confianza (TTP) firma esta tupla:

Alice puede ahora distribuir su certificado, que incluye su identidad y clave pública

TTP: Tercera parte de confianza

Ya no tenemos que conseguir la clave pública de cualquier persona, solo la de la TTP (Trusted Third Party) y verificar que las claves públicas de los certificados que nos presenten estén firmadas por la TTP

La TTP puede ser:

- un "igual": en el modelo "web of trust" (PGP)

- una autoridad central: en una Infraestructura de Clave Pública (PKI)

PGP: Pretty Good Privacy

En PGP podemos firmar las claves de conocidos nosotros mismos si nos las han pasado de forma segura

...y ellos también pueden hacer lo mismo, permitiendo alzcanzar un paso más

Nota: PGP tiene una versión de libre distribución llamada GPG derivada de la rfc4880 (OpenPGP)

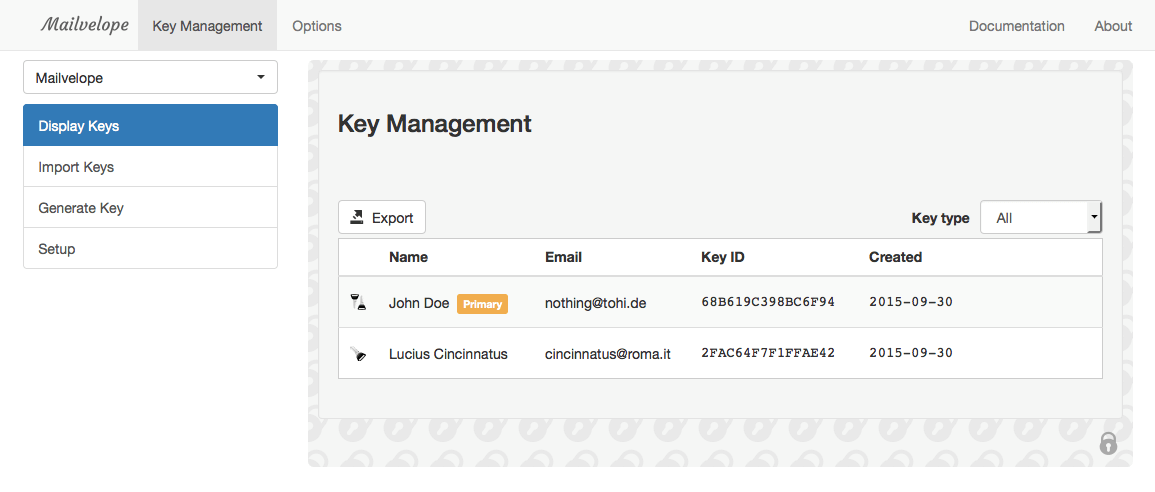

Esto es un ejemplo de la interfaz de Mailvelope (GMail, comercial)

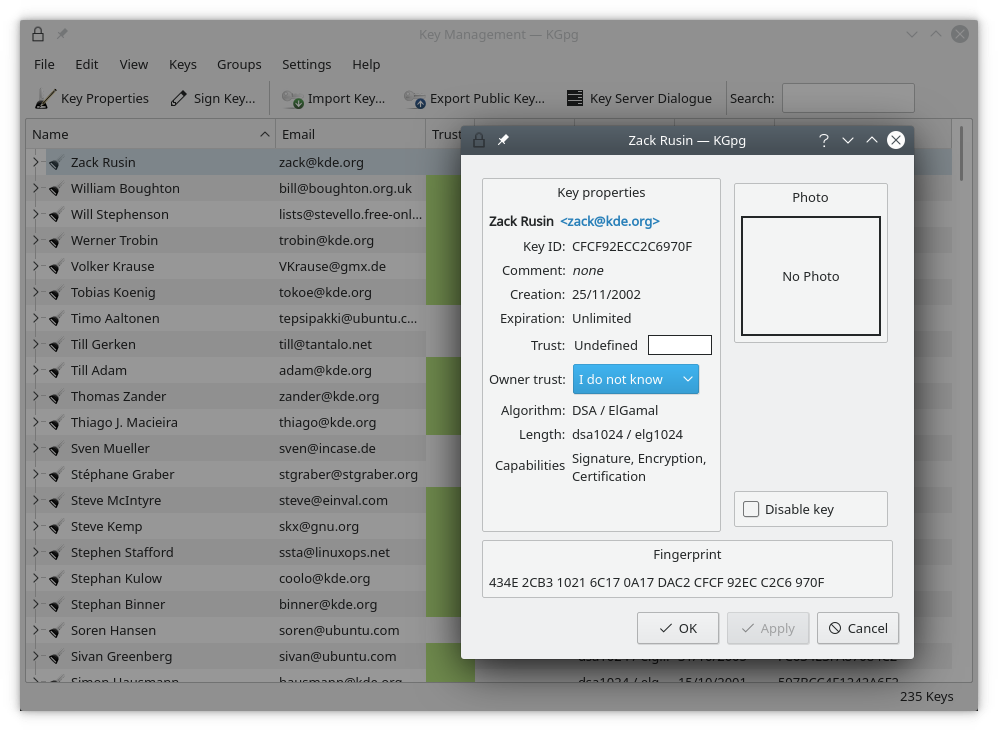

Esto es un ejemplo de la interfaz de KGPG (Linux)

PGP: grados de seguridad

Los amigos puedes avalar otros certificados

"Confío totalmente en mis amigos, pero solo un poco en los amigos de mis amigos y aún menos en los amigos de los amigos de mis amigos"

Cada eslabón (certificado) tiene una garantía de autenticidad <1

A partir de unos cuantos certificados el nivel de seguridad deja de ser aceptable

Dónde conseguir claves públicas

Problema de PGP

- PGP / GPG aún se usa en entornos corporativos que pueden gestinar todas las claves públicas de sus empleados

- No escala bien a Internet

PKI: Public Key Infrastructure

Idea: confiar en unas pocas TTPs que gestionen todos los certificados de Internet

En PKI, las TTPs se llaman Autoridades de Certificación / Certification Authorities (CAs)

Las claves pública de estas CAs vienen integradas (compruébalo):

- En el sistema operativo Windows, Linux, OSX...

- En los navegadores de internet

Instalar una nueva CA en un PC es un proceso excepcional

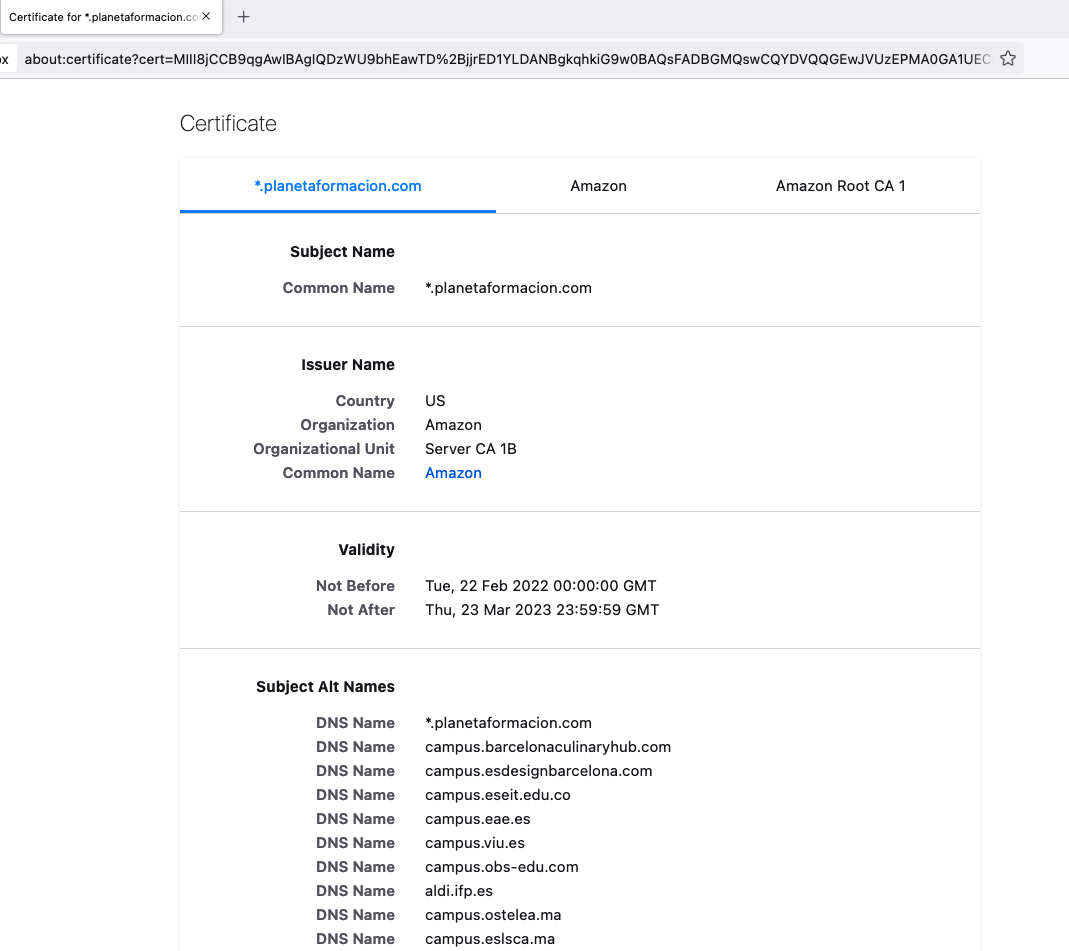

Certificados X.509

Estándar internacional que siguen los certificados de la PKI. Elementos:

- Certificado:

- Versión, número de serio, ID de algoritmos...

- Nombre de la persona que lo emite (issuer): autoridad de confianza

- Periodo de validez: desde una fecha hasta una fecha

- Nombre del identidad (subject)

- Clave pública de la identidad

- Extensiones opcionales. Ejemplos: usos válidos de la clave, nombres alternativos de la identidad (usado para dominios de internet)

- Firma digital del certificado por la autoridad de confianza

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

10:e6:fc:62:b7:41:8a:d5:00:5e:45:b6

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=BE, O=GlobalSign nv-sa, CN=GlobalSign Organization Validation CA - SHA256 - G2

Validity

Not Before: Nov 21 08:00:00 2016 GMT

Not After : Nov 22 07:59:59 2017 GMT

Subject: C=US, ST=California, L=San Francisco, O=Wikimedia Foundation, Inc., CN=*.wikipedia.org

Subject Public Key Info:

Public Key Algorithm: id-ecPublicKey

Public-Key: (256 bit)

pub:

00:c9:22:69:31:8a:d6:6c:ea:da:c3:7f:2c:ac:a5:

af:c0:02:ea:81:cb:65:b9:fd:0c:6d:46:5b:c9:1e:

9d:3b:ef

ASN1 OID: prime256v1

NIST CURVE: P-256

(sigue en la página siguiente)

Certificate: (continúa de la página anterior)

X509v3 extensions:

X509v3 Key Usage: critical

Digital Signature, Key Agreement

Authority Information Access:

CA Issuers - URI:http://secure.globalsign.com/cacert/gsorganizationvalsha2g2r1.crt

OCSP - URI:http://ocsp2.globalsign.com/gsorganizationvalsha2g2

X509v3 Certificate Policies:

Policy: 1.3.6.1.4.1.4146.1.20

CPS: https://www.globalsign.com/repository/

Policy: 2.23.140.1.2.2

X509v3 Basic Constraints:

CA:FALSE

X509v3 CRL Distribution Points:

Full Name:

URI:http://crl.globalsign.com/gs/gsorganizationvalsha2g2.crl

X509v3 Subject Alternative Name:

DNS:*.wikipedia.org, DNS:*.m.mediawiki.org ...

X509v3 Extended Key Usage:

TLS Web Server Authentication, TLS Web Client Authentication

X509v3 Subject Key Identifier:

28:2A:26:2A:57:8B:3B:CE:B4:D6:AB:54:EF:D7:38:21:2C:49:5C:36

X509v3 Authority Key Identifier:

keyid:96:DE:61:F1:BD:1C:16:29:53:1C:C0:CC:7D:3B:83:00:40:E6:1A:7C

Signature Algorithm: sha256WithRSAEncryption

8b:c3:ed:d1:9d:39:6f:af:40:72:bd:1e:18:5e:30:54:23:35:

...

Cadena de confianza, intermediarios y raíces

Normalmente hay una "cadena de confianza" con varios eslabones

openssl s_client -showcerts -connect localhost:5000 < /dev/null 2> /dev/null | openssl x509 -noout -text

Jerarquía de Autoridades de Certificación

- CA raíz: sólo emite certificados para CA subordinadas y "revocaciones"

- está activa en momentos puntuales (off-line)

- en caso de compromiso no hay protocolo definido

- CA subordinada: emite certificados finalistas (usuarios, servidores)

- está en línea constantemente, ya sea por red pública o privada

- en caso de compromiso se sigue el procedimiento de revocación de CA

Autoridades de certificación raíz

Instaladas con el sistema operativo o el navegador

En la imagen, Root CAs instaladas en mi Firefox

Revocación

Los certificados tienen una validez limitada en el tiempo, pero es posible que su contenido deje de ser válido antes:

- Compromiso, o incluso sospecha de compromiso de la clave privada

- Baja de la persona

Si esto pasa, hace falta comunicarlo a la CA siguiendo sus procedimientos específicos

¿Cómo sabemos si un certificado ha sido revocado?

La CA se encarga de:

- Publicar en su web una CRL: Certificate Revocation List

- Habilitar un servicio especial llamado OCSP al que se le puede preguntar si un certificado aún es válido

Es tu responsabilidad comprobar si los certificados son válidos

Revocación de autoridades de certificación

Ocasionalmente, incluso las autoridades de certificación tienen que recovarse

Upcoming change in Chrome 127 and higher: TLS server authentication

certificates validating to the following Entrust roots whose earliest Signed

Certificate Timestamp (SCT) is dated after October 31, 2024, will no longer be

trusted by default.

https://security.googleblog.com/2024/06/sustaining-digital-certificate-security.html

Resumen y referencias

Resumen

- Hemos reducido el problema de la seguridad en un problema de gestión de claves públicas

- Tres soluciones:

- SSH: claves públicas gestinadas manualmente

- PGP: claves públicas proporcionadas por amigos

- PKI (certificados): claves públicas proporcionadas por terceras partes de confianza y firmadas digitalmente

- TLS / HTTPS:

- Primera parte: negocia la seguridad de un servidor con una clave pública y PKI

- Opcional: clave simétrica calculada con D-H

- Tras la negociación, cifrado simétrico

Referencias

Anexo recomendado: Protocolo TLS

Continúa en: Autenticación