K-anonimato

| Paciente | Razón de ingreso | Peso | Ciudad |

|---|---|---|---|

| Juan Pérez | Cáncer de próstata | 120Kg | Madrid |

| Juan Rodríguez | Cáncer de próstata | 60Kg | Villadangos del Páramo |

| Fátima Bouazza | Gripe | 50Kg | Casablanca |

| Karima Pérez | COVID | 50Kg | Casablanca |

| Isabel Pérez | Cáncer de mama | 60Kg | Madrid |

| Lucia Rodríguez | Embarazo | 50Kg | Madrid |

- "El paciente con cáncer": 3 de 5 pacientes. 3-anonimato

- "Cáncer de próstata": 2 de 5 pacientes: 2-anonimato

- "Agrupar enfermedades por ciudad": estás completamente identificado si eres de Villadangos

- "Agrupar enfermedades por país": 2-anonimato

- "Agrupar enfermedades por peso": estás completamente identificado si pesas 120Kg

Anonimizar bases de datos no es sencillo

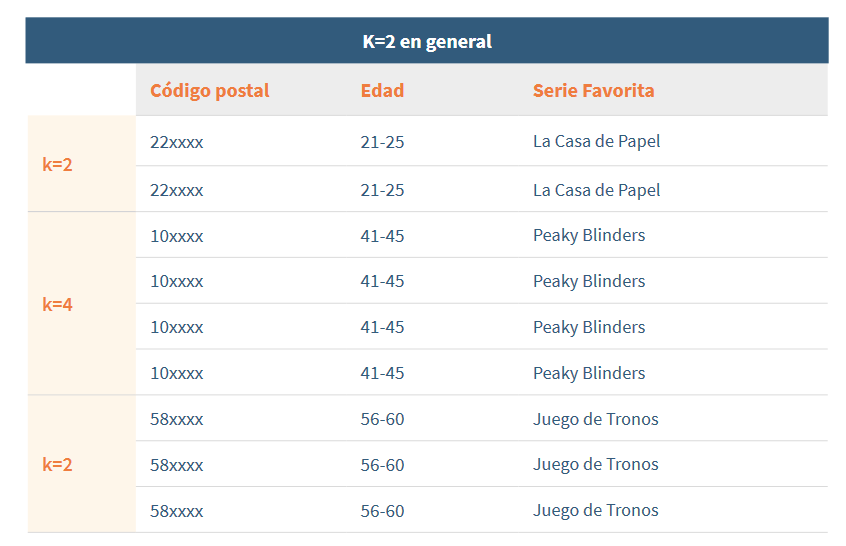

- ¿Cuántas personas viven en mi mismo código postal?

- ¿Cuántas personas de mi rango de edad viven en mi mismo código postal?

- ¿Cuántas personas tienen como serie favorita "Verano 1754"?

Guía básica de anonimización Agencia Española de Protección de datos, 2022

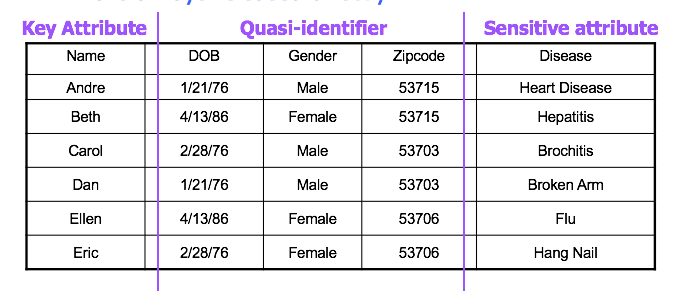

- Hay que evitar que se puedan correlar los "atributos clave" y los "sensibles" (nombre con enfermedad)

- Los "casi-identificadores" pueden dar suficiente información para identificar a una persona: hay que agruparlos en "clústeres de k-anonimato"

La anonimización de bases de datos está fuera del área de estudio, pero usamos el mismo concepto: el anonimato no es absoluto, lo que buscamos es ser anónimos en un grupo de "k" personas

Solución 3: VPN

- Contrata los servicios de alguien que hace las peticiones por ti. Por ejemplo: una VPN

- La VPN hace las peticiones en nombre de sus

- Ningún observador externo puede correlar peticiones que entran en la VPN y las que salen (¡siempre que haya suficientes entradas!)

Problema: ¿seguro que la VPN no está logueando qué hacemos?

Solución 4: Mix Networks

- "Encadenar VPNs entre sí": Mix Network

- Propuestas por David Chaum en 1981: Untraceable electronic mail, return addresses, and digital pseudonyms, Chaum, David L. Communications of the ACM. (1981)

- Es lo que se usa en Tor, Freenet, I2P..

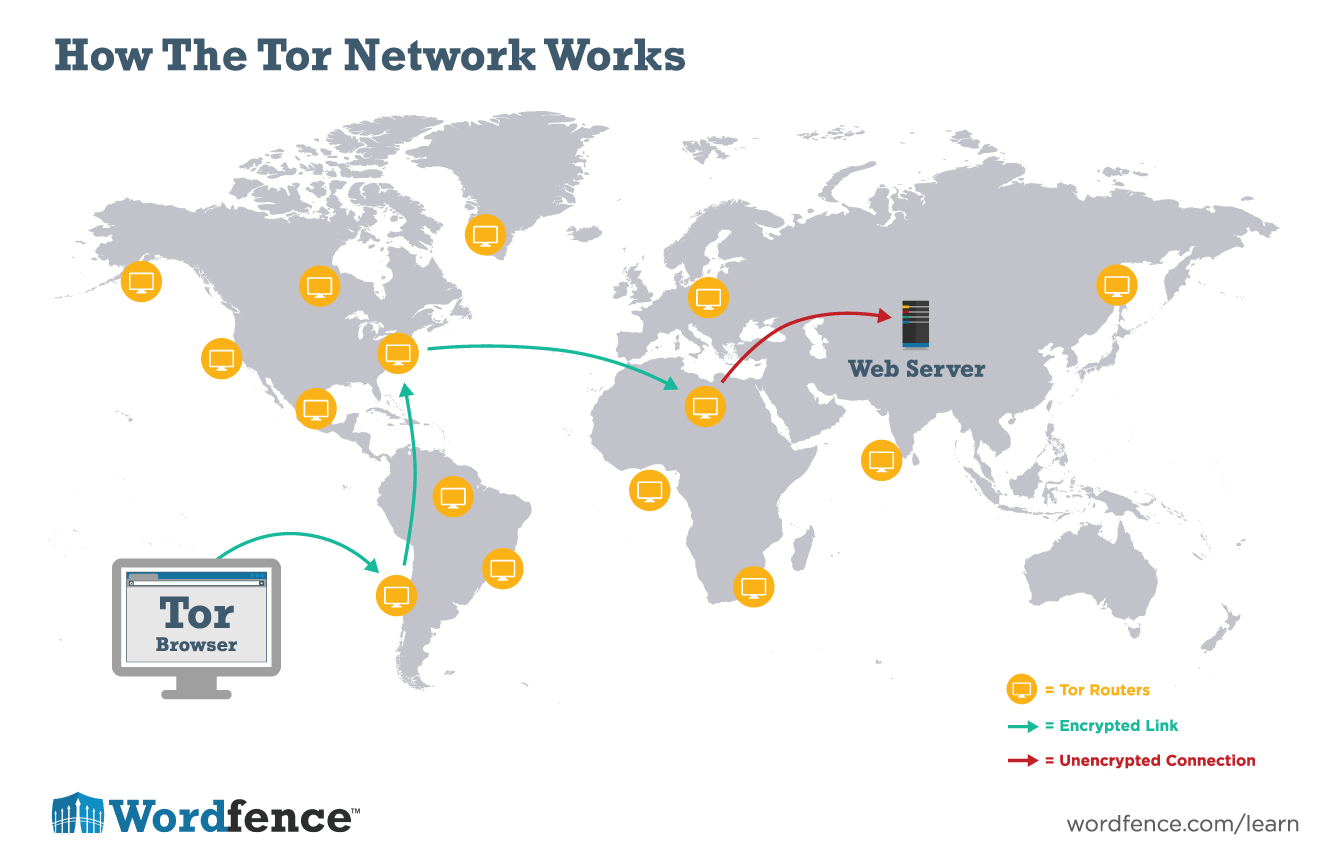

Redes mix/onion: Tor

Anonimato de cliente

Solución completa: Tor

Tor (sigla de The Onion Router - El Enrutador Cebolla) es un proyecto con el objetivo de crear una red de comunicaciones de baja latencia y superpuesta sobre internet, en la que el encaminamiento de los mensajes intercambiados entre los usuarios no revela su identidad (dirección IP) y que mantiene la integridad y el secreto de la información que viaja por ella, y que además sea muy sencillo de utilizar.

- Navegador: Tor browser: https://www.torproject.org/download/

- Daemon de enrutamiento: para línea de comandos

- Tor Relays, ejecutados por voluntarios en Internet

Usos

- Navegación anónima: "Web normal"

- Para el usuario: anónimo

- Para el servidor: nada especial, el servidor no tiene por qué saber que el usuario es anónimo (pero ojo: algunos servidores detectan y expulsan a los usuarios que vienen de Tor)

- Navegación .onion: "Dark web"

- Para el usuario: anónimo

- Para el servidor: anónimo

- Si eres un investigador analizando malware, no querrás que los malos te identifiquen: ¡utiliza navegación anónima!

Navegación normal

- Si usamos HTTPS, nadie sabe qué transmitimos

- Pero hay muchos actores que saben que estoy hablando con un servidor

- Y el servidor lo sabe todo

Navegación anónima

- El servidor no sabe qué IP ha realizado la petición

- Nuestro ISP sabe que estamos usando Tor

- Los actores saben que alguien está usando Tor

- Todos saben qué servidor está respondiendo

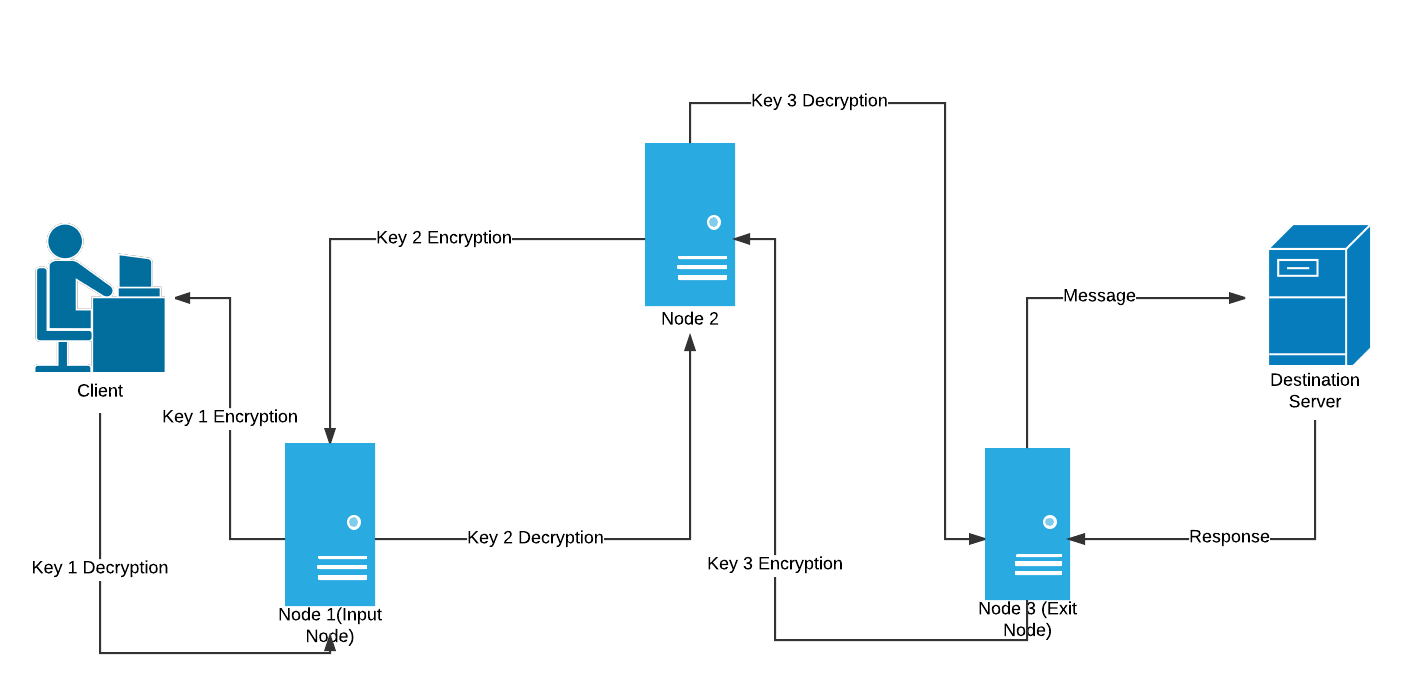

Navegación anónima: proceso

- Alice conoce una lista de enrutadores Tor

- Alice crea una cadena (circuito) de enrutadores: 1, 2, 3

- Alice envía a

Enrutamiento "cebolla", en detalle

- Alice escoge un nodo

- Solo

- Bob recibe un mensaje de

- Solo

- Para evitar que

- Nadie más que

- Alice puede hacer esto varias veces para mejorar su anonimato: Alice envía un mensaje

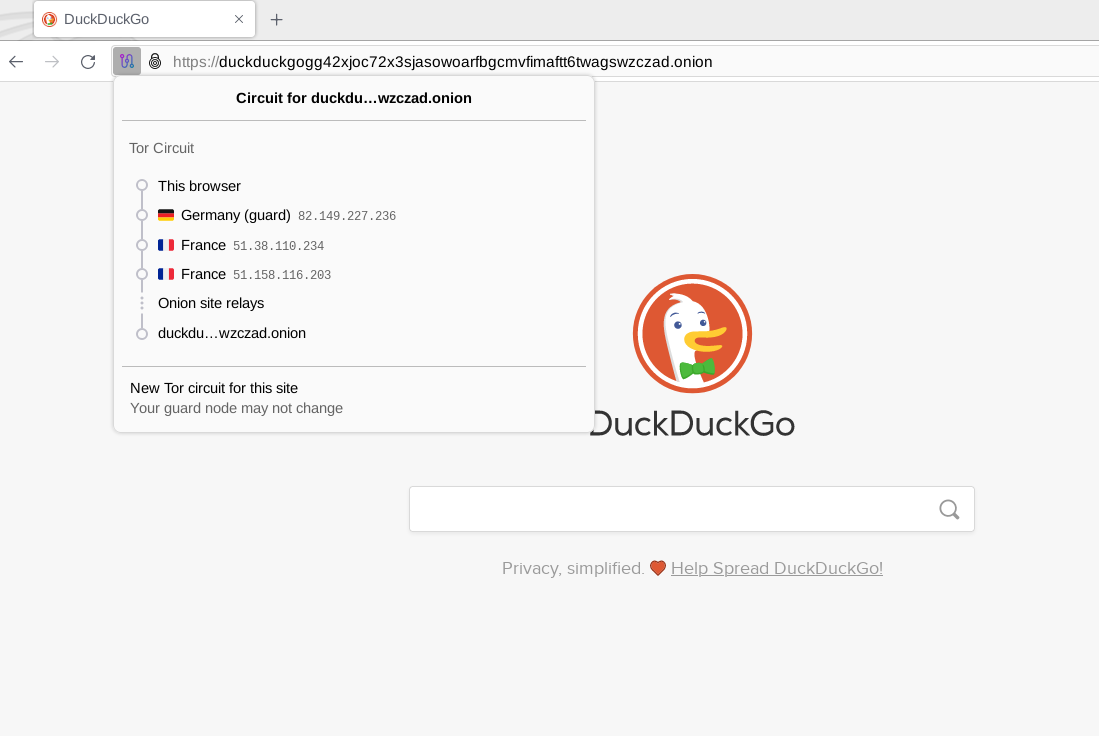

Navegación anónima

Ejemplo: visitando google.com con el navegador Tor (navegador basado en Firefox)

Observa:

- El circuito de relays es de cuatro eslabones

- Google se piensa que estamos en Suiza porque el nodo de salida está en Suiza

- Curiosidad: ¡el nodo de entrada (Guard) cambia solo cada 2 o 3 meses!

Tor Browser

Why is the first IP address in my relay circuit always the same?

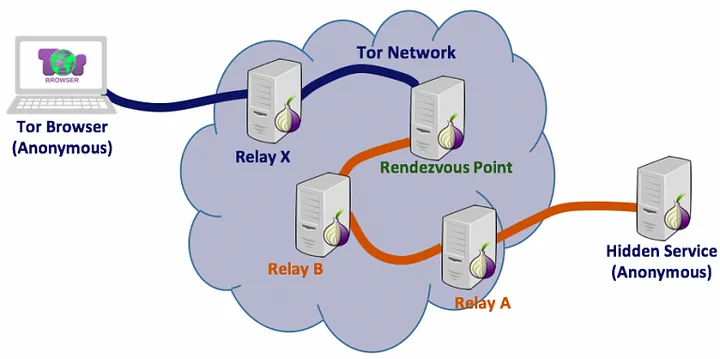

Servicios onion

Servicios .onion

- A veces, los servidores también quieren permanecer anónimos: que nadie sepa dónde están ni qué IP tienen. De esta manera evitan que puedan cerrarse o atacarse

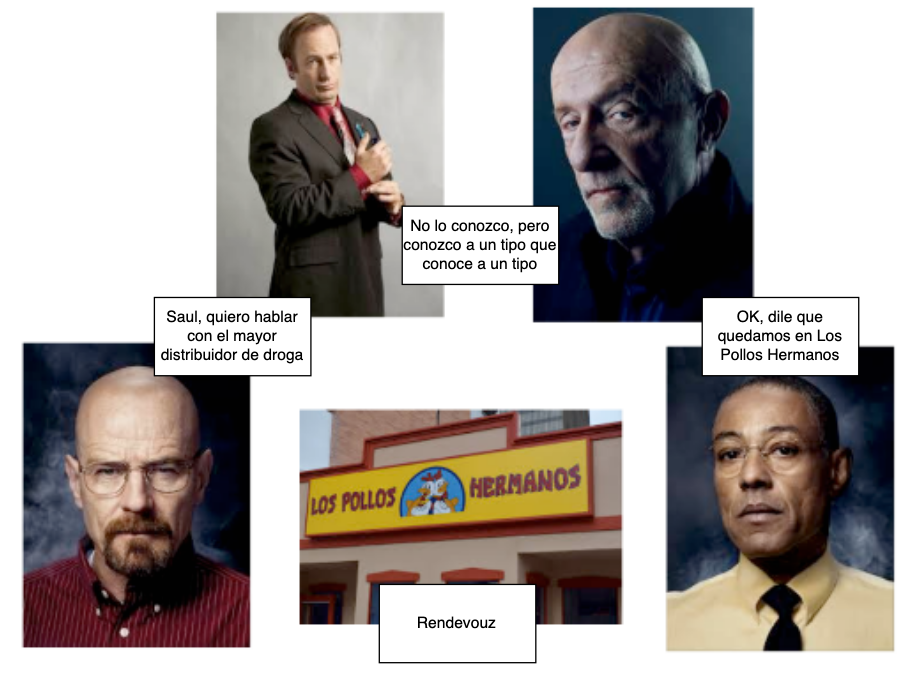

- En realidad el ejemplo de Breaking Bad ilustraría un mal uso de Tor: Gus controla el punto de encuentro, así que puede conocer a Walter sin que Walter lo reconozca (como pasó en la serie)

- Walter debería haber escogido él mismo el punto de encuentro, como en Tor

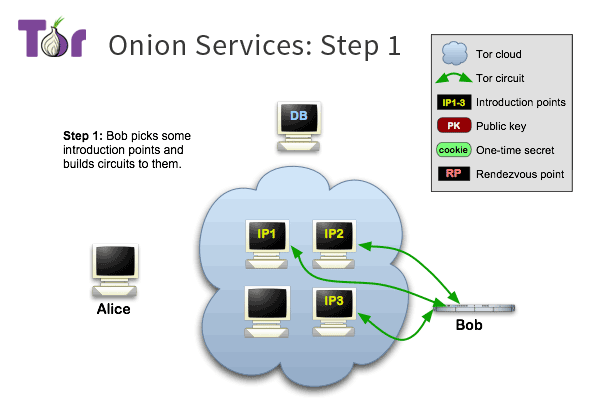

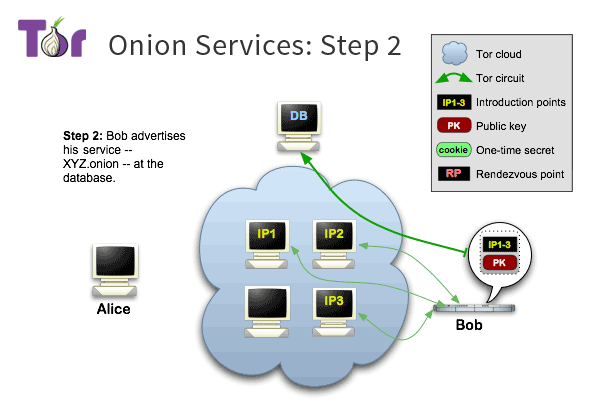

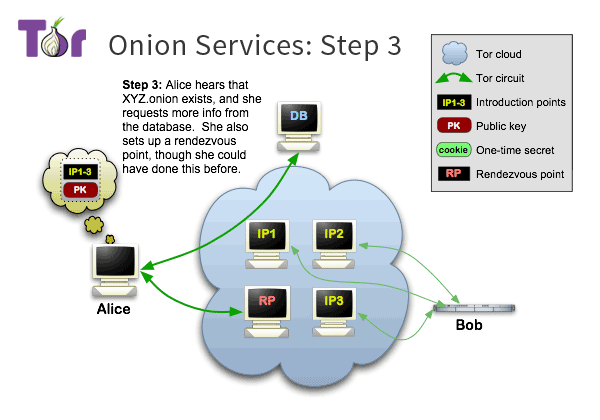

Creación de un servicio oculto en Tor

- Crea un par de claves público/privada

- Crea dirección .onion (hash de la clave pública)

- Escoge un intermediario

- Publica en base de datos distribuida dirección .onion e intermediario

- Pregunta periódicamente al intermediario si hay mensajes para ti

- Cuando llegue un mensaje (intento de conexión y punto de encuentro), crea un canal Tor hasta el punto de encuentro

https://medium.com/axon-technologies/hosting-anonymous-website-on-tor-network-3a82394d7a01

- Cuando un servidor quiere ofrecer un servicio, crea una dirección .onion (ejemplo: https://www.bbcnewsv2vjtpsuy.onion/) y se escoge un nodo intermediario

- La dirección .onion está relacionadac con el hash de una clave pública creada ad-hoc por el servidor, y podemos validar que el servidor que nos responde es el que buscamos

- La dirección .onion y el nodo intermediario se publican en una tabla de hash distribuida

- Cuando alguien quiere usar el servicio, tiene que conocer de antemano la dirección .onion

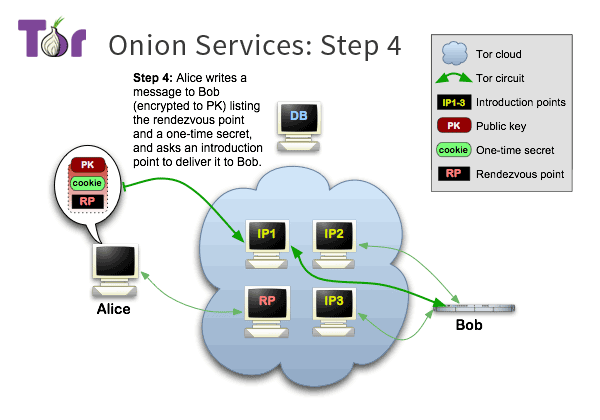

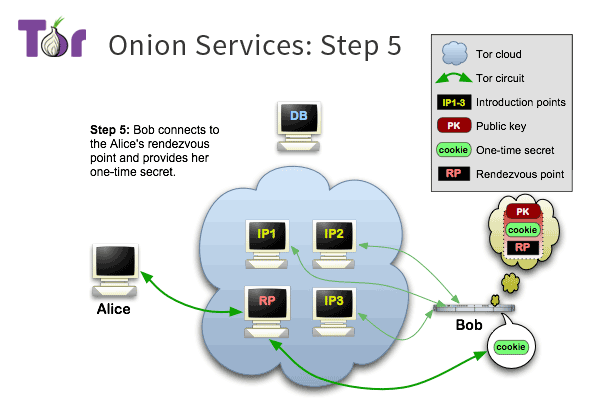

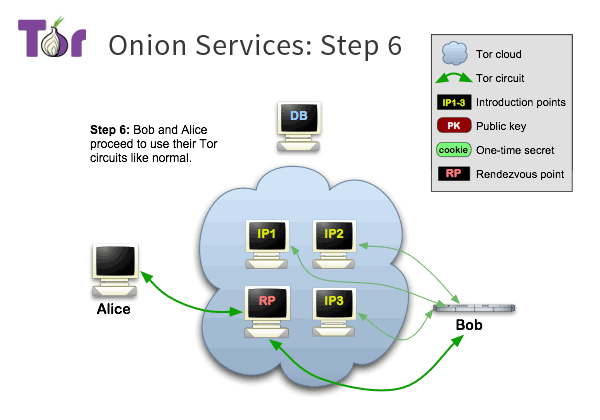

- En el ejemplo, Alice escoge un lugar de encuentro (rendezvous) y envía un mensaje a Bob a través de alguno de los intermediarios

- Bob establece una conexión Tor con el rendezvous

- Alice también

- El rendezvous conecta las dos conexiones Tor

DuckDuck Go

https://duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion/

¿Dónde encuentro direcciones .onion?

- Si eres víctima de un ataque Ransomware, tranquilo/a, te las dirán

- Repositorios (cuidado: están en la web normal):

¿Pero quién mantiene los nodos de Tor?

Los nodos al final enrutaran mensajes que es muy posible que sean ilegales. ¿Quién querría hacer algo así?

- Gente que quiere apoyar el proyecto

- Gente que piensa que quiere apoyar el proyecto, pero venderá tu información ante cualquier problema

- Universidades haciendo investigación

- La policía intentando obtener información

- La NSA, o el equivalente europeo, ruso o chino

- Atacantes

No deberías fiarte de un nodo Tor. El sistema asume que los nodos Tor no son fiables. Si fuesen fiables, ¡serían suficientes circuitos de un solo relay!

Vulnerabilidades

- En una red Tor no eres anónimo si anuncias quién eres: no las uses para acceder a Facebook

- Un observador sabe que estás usando una red Tor: los nodos de entrada y salidas son públicos

- El emisor envía el primer paquete a un nodo Tor público

- El receptor sabe que la petición viene de un nodo Tor

- Timing attacks: un adversario poderoso (estado) puede intentar correlar las entradas y salidas de la red: usa nodos en países diferentes

- Sybil attacks: un adversario poderoso puede controlar muchos nodos Tor y por tanto atraer gran parte de su tráfico, debilitando el anonimato del sistema

¿Qué pasa si hay nodos Tor comprometidos?

Imagina un circuito con tres nodos Tor 1-2-3:

- Si un adversario controla los tres nodos, nadie que use ese circuito es anónimo

- Si un adversario controla el 1 y 3 (nodos de entrada y salida), puede intentar correlar entradas y salidas: puede (probabilidad) que descubra identidades

- Si un adversario controla un nodo, aprende datos estadísticos, pero es poco probable que aprenda identidades

¡Cuantos más uses, menos probable es que un solo adversario los controle todos!

La lista de nodos Tor es conocida aunque cambiante: es "fácil" para un servidor detectar si sus clientes están usando Tor

De hecho, si "un trabajador" intenta entrar en la VPN empresarial usando Tor... ¡muy probablemente es un atacante! Las VPN empresariales suelen detectar y bloquear las entradas desde Tor

https://www.dan.me.uk/tornodes

https://metrics.torproject.org/networksize.html

Recomendaciones de uso

- No envíes información personal

- No uses Tor para conectarte a Facebook, Google, Twitter...: ¡te estás identificando!

- No uses Tor para búsquedas Google (o cosas similares): te perfilarán

- Mantén Tor actualizado

- Evita que te perfilen (fingerprinting). Tor está diseñado para que todos sus usuarios tengan el mismo perfil. ¡No hagas nada que cambie el perfil!

- No cambies tamaño de ventana, ni la maximices

- No instales plugins nuevos

- Borra cookies y otros datos

The Web Never Forgets ACM SIGSAC Conference on Computer and Communications Security November 2014

Sistema de verificación de edad para el acceso a contenidos en línea

Usaremos el sistema propuesto en España como ejemplo, pero es similar al de otros países

Sistemas anónimo de verificación de edad

En 2024, la AEPD propuso un Decálogo de Principios con las siguientes características (seleccionadas)

- garantizar que no es posible la identificación, el seguimiento o la localización de menores a través de Internet

- anónima para los proveedores de servicios de Internet y terceras entidades

- garantizar la no vinculación de la actividad de una persona entre distintos servicios

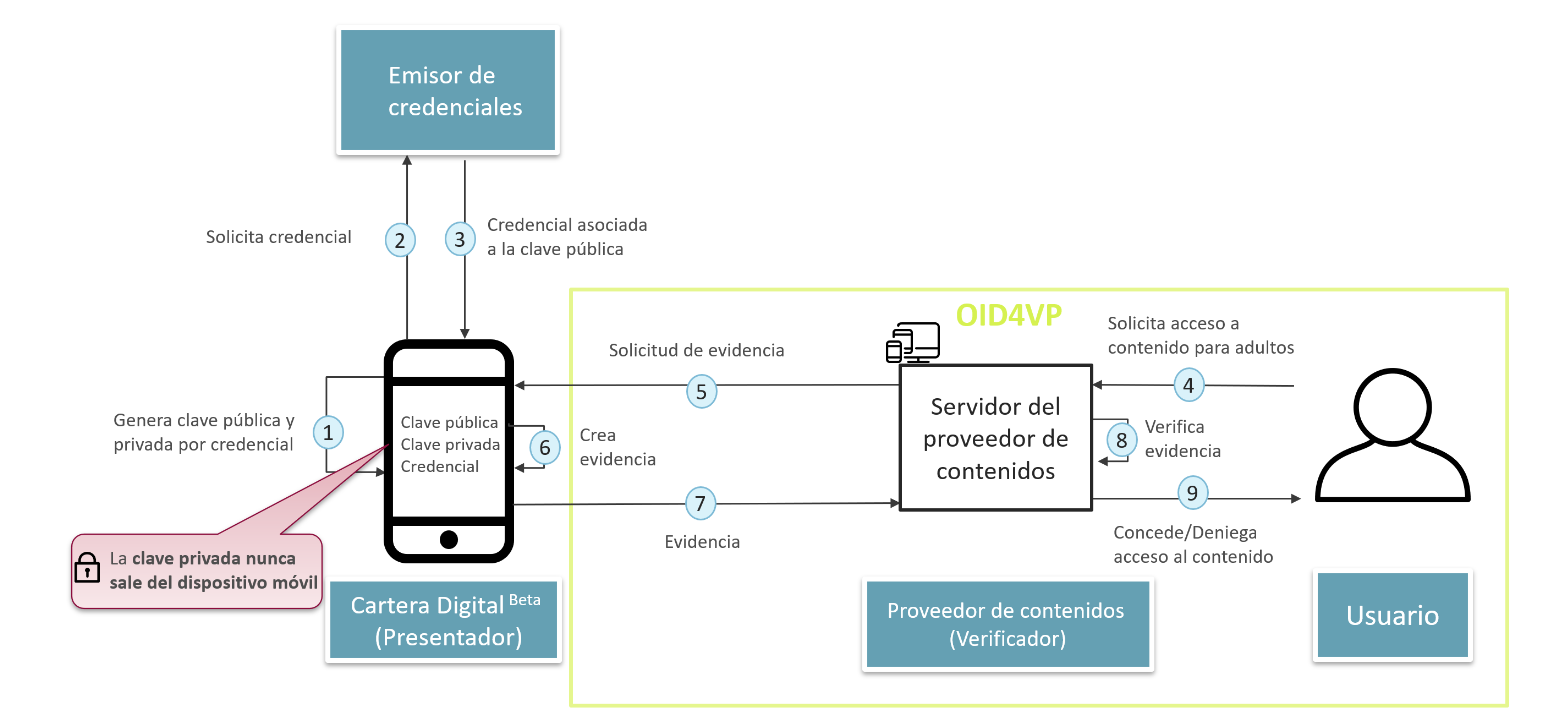

En julio de 2024, el gobierno de España presentó el sistema OID4VP

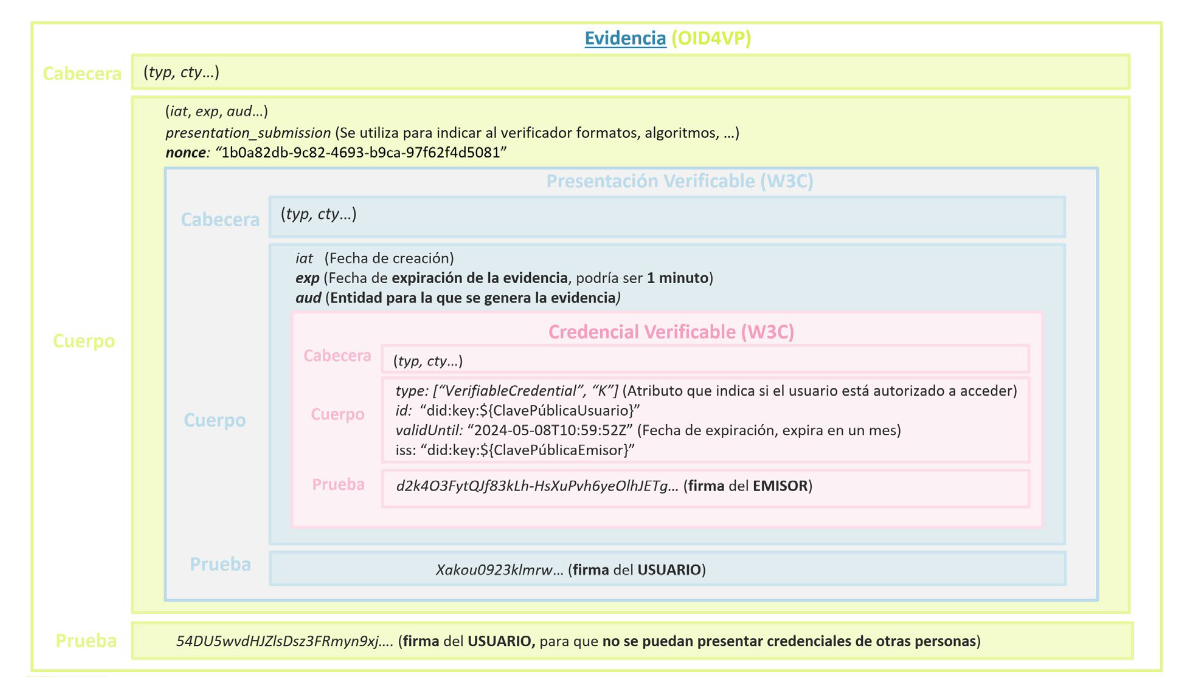

Protocolo de Verificación de edad: OID4VP

Protocolo de verificación de edad Ministerio para la Transformación Digital y de la Función Pública, Junio 2024

Protocolo de verificación de edad Ministerio para la Transformación Digital y de la Función Pública, Junio 2024

Análisis y asunciones

- ¿Qué sabe cada participantes?

- El gobierno sabe cuántos certificados has pedido

- El gobierno no sabe dónde has usado los certificados

- El proveedor no tiene información de la identidad de la persona que le presenta el certificado

- Cada certificado es idealmente de un solo uso, así que no puede correlarse con otras peticiones otros días

- ¿Qué asunciones se hacen?

- Que el proveedor de contenidos colabora y no permitirá el acceso si la evidencia no es verificable

- Que el gobierno no preguntará a los proveedores de contenidos qué certificados se han usado

Referencias

Referencias

- Proyecto Tor, incluido su navegador: https://www.torproject.org/

- Tor y el Onion Routing, de tejedoresdelweb: http://tejedoresdelweb.com/w/TOR

- How Tor works?, by Hussein Nasser: https://www.youtube.com/watch?v=gIkzx7-s2RU

- Is Tor Trustworthy and Safe? https://restoreprivacy.com/tor/

- How do onion addresses exactly work? https://tor.stackexchange.com/questions/672/how-do-onion-addresses-exactly-work/674#674

- Guía básica de anonimización Agencia Española de Protección de datos, 2022

- Protocolo de verificación de edad Ministerio para la Transformación Digital y de la Función Pública, Junio 2024