Previous slide Next slide Toggle fullscreen Open presenter view

Threat Modeling - Modelo de amenazas

Modelado de Amenazas - Threat Modeling

Proceso para identificar, evaluar y mitigar amenazas de seguridad.

Ayuda a anticipar vulnerabilidades antes de que ocurran.

Parte esencial del ciclo de vida de desarrollo seguro (SDLC).

Priorización de mejoras, requisitos, diseño e implementación de la seguridad de la misma

¿Qué tenemos, qué puede salir mal y qué hacemos para evitarlo?

¿Por qué es importante?

Reduce riesgos de seguridad antes de que se materialicen

Ahorra costos en correcciones tardías

Mejora la comprensión del sistema desde el punto de vista de seguridad

Facilita cumplimiento normativo

Modelado de amenazas en una empresa

Threat modeling: Servicio. Ingenieros y managers. 3 meses vista.

Risk management: Estrategia. Directores y VP. 1 año vista.

Wardley Mapping : Sistema. VP y niveles "C". 3 años vista.

Ventajas del Threat Modeling

Documentación del sistemaIdentificación temprana de las amenazasPriorización de los riesgos más importantesPrevención de vulnerabilidades

Terminología

Threat / Amenaza : cualquier circunstancia con el potencial de impactar una organizaciónVulnerability / Vulnerabilidad : debilidad que un agente puede usar durante un ataque

A tener en cuenta: facilidad de descubrimiento, explotación, publicidad, ¿es detectable?

Asset / Recurso : qué es lo que queremos proteger. Datos, prestigio...Agent / Actor : individuo o grupo capaz de llevar a cabo una amenaza.

A tener en cuenta: conocimientos, motivos, oportunidad y recursos

https://www.g2.com/articles/threat-modeling

Impacto / Impact : daño potencial que puede producir una amenaza

A tener en cuenta: confidencialidad, integridad, availability , accountability , existencia de logs...

Tipos: económico, de imagen, non-compliance , privacidad

Probabilidad de ocurrencia / Likelihood : probabilidad de que una amenaza se realiceControles : seguridad instalada para impedir, detectar y minimizar amenazas

Prevenciones : controles que impiden totalmente un ataqueMitigaciones : controles que reducen la probabilidad de que un ataque tenga impactoTrazabilidad : controles que permiten descubrir qué ha pasado: logs

https://cheatsheetseries.owasp.org/cheatsheets/Threat_Modeling_Cheat_Sheet.html

Tipos de errores

Término

Definición

Detección

Defecto/Bugs

Imperfección en el desarrollo del software. Un bug es como informalmente nos referimos a los defectos

Durante el desarrollo y el testeo

Errores

Defectos introducidos por los humanos al escribir el código

Durante el desarrollo, "fácil"

Fallos

El sistema no se comporta como se espera debido a algún defecto

Durante el testeo, "difícil"

https://www.baeldung.com/cs/software-testing-defect-bug-error-and-failure

Proceso general

Definir alcance del sistemaCrear un modelo del sistemaIdentificar amenazas (ej: STRIDE)Evaluar riesgos (impacto vs. probabilidad)Mitigar amenazas Documentar y revisar

¿En qué estamos trabajando?

Describe el sistema

Paso 1: describe el sistema

Identifica:

Puntos de entrada: interfaces, internet, APIs...

Actores y sus roles

Activos: Bases de datos, tipos de credenciales, servidores...

Dependencias (bajo control de otras personas): APIs externas, librerías...

puntos de entrada para ver dónde un potencial atacante podría interactuar con la aplicación

Zonas de confianza

Objetivo: descompón tu sistema, sus flujos de datos, los actores, los activos importantes, y cómo se relacionan entre sí

Nombre de aplicación : informes periciales 1.0Descripción : editor de texto para edición de informes periciales que permita edición simultánea de varios analistas, y vista de "solo lectura" para abogadosUsuarios :

Analistas, que trabajan en la oficina

Revisores externos que trabajan en remoto (home office )

Clientes finales, con acceso de solo lectura

Dependencias impuestas : SSO, VPN, código libre, control de tiempos

Preguntas para del modelado

¿Cuáles son los puntos de entrada?

¿Cuáles son las salidas del sistema?

¿En qué podría estar interesado/a un/a atacante?

¿Qué elementos son importantes?

Dibuja todos los diagramas que veas necesario, nunca sobrarán

Ejemplo: assets

Tipo

Activo

Desripción

Actor

Analista

La persona que hace los análisis. Solo debería tener acceso a sus propios casos y sus evidencias

Actor

Cliente

El externo que lee los análisis. No tiene permisos de escritura ni puede acceder a otros casos

Actor

Administración

La persona que factura los trabajos. No tiene acceso a los casos

Activo

Base de datos de evidencias

Evidencias digitales

Activo

Intranet de la empresa

Protegida con VPN

Activo

Zona de trabajo de informes

Informes en markdown

https://owasp.org/www-community/Threat_Modeling_Process#sample-scope-the-work

Ejemplo: Brainstorming (sistema)

Ejemplo: del proceso de edición por un usuario

Flujos de datos

Diagrama de estados

Casos de uso

Pueden ser también descripciones de texto

Asegúrate de que capturas toda la interacción entre actores

Creación de historias

"Como tipo-de-usario , quiero característica para recibir beneficio pero también indeseado "

BIEN : Para añadir seguridad, implementaremos una pantalla de login

MEJOR : El usuario no quiere que otra persona acceda a sus fotos personales

En vez de añadir características a tu producto, identifica qué quiere realmente el usuario, sus preocupaciones, y dale soluciones

Como analista, quiero poder escribir un informe junto con otros analistas para poder acabar el menor tiempo posible, pero sin que repitamos trabajo

Como administrativo, quiero poder facturar el trabajo al cliente sabiendo cuántas horas hemos dedicado, sin que ningún analista haya inflado las horas

Como revisor, quiero poder decidir cuándo un informe está acabado, sin que nadie más pueda firmar digitalmente el documento

Como revisor, quiero poder acceder al sistema desde mi casa, sin que nadie pueda hacerse pasar por mí

Como cliente, quiero poder acceder a los informes, en confidencialidad

Como auditor, quiero saber a qué evidencias han accedido los analistas, sino que ningún actor pueda eliminar trazas de acceso

¿Qué puede salir mal?

Determina las amenazas

Vulnerabilidad

Una ocurrencia de una debilidad en el sofware que puede utilizar un atacante para acceder o modificar datos, interrumpir el servicio o realizar acciones incorrectas.

Ejemplos en la base de datos CVE, Common Vulnerabilities and Exposures

Metodologías de identificación de amenazas

En esta sesión nos vamos a centrar en STRIDE, pero hay más metodologías! No hace falta centrarse solo en una, puedes usar varias a la vez

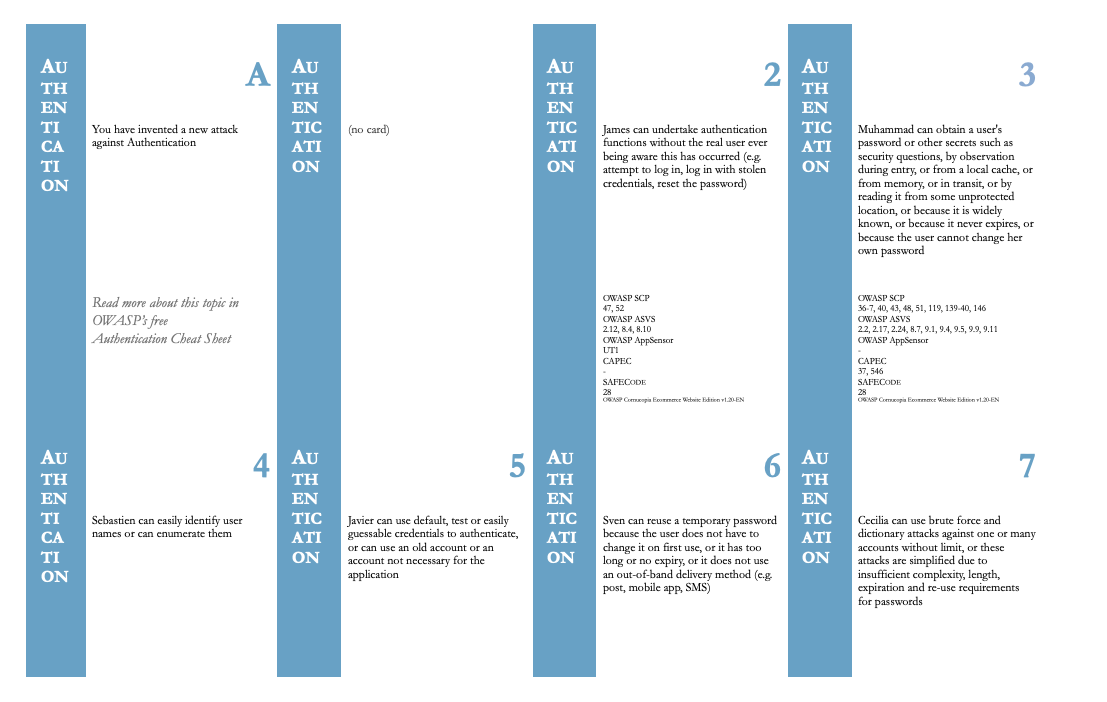

STRIDE

Amenaza

Amenaza

Ejemplo

Spoofing Autenticación

Credenciales robadas, suplantación de identidad

Tampering Integridad

Modificación de datos de la BBDD

Repudiation No repudio, logs, registros

Un analista alega haber trabajado en un proyecto un número desproporcionado de horas

Information Disclosure Confidencialidad

Los clientes pueden acceder a los informes de otros clientes

Denial of Service Availability

La aplicación deja de funcionar si más de dos analistas conectados a la vez a un informe

Elevation of Priviledge Authorization

Un analista puede firmar digitalmente un informe

STRIDE Threat Modeling for Beginners - In 20 Minutes NetSec explained, 23 Oct 2023The STRIDE threat model with examples The Ultimate List of STRIDE Threat Examples

STRIDE - Spoofing

El atacante pretende ser algo o alguien que no es

¿Están ambos extremos de las comunicaciones autenticados?

Envío de emails desde cuentas que parecen ser reales

Cambio de roles

Creación de ficheros

ARP, IP, DNS...

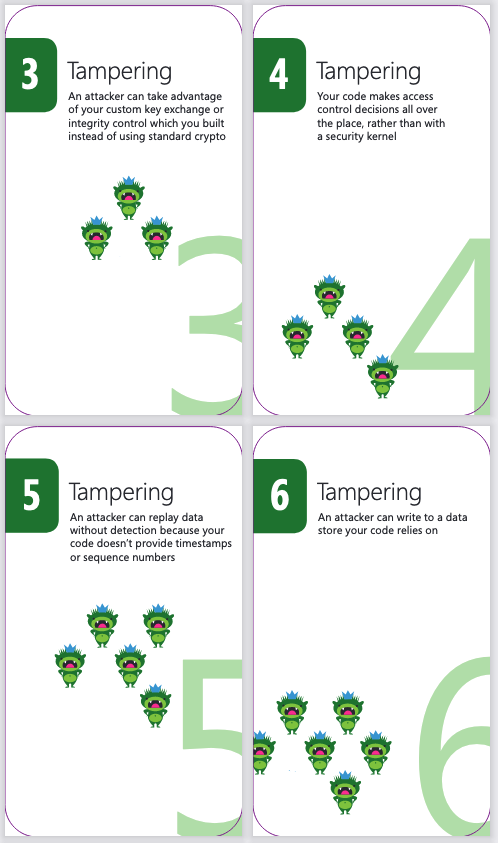

STRIDE - Tampering

El atacante cambia datos sin autorización

¿Cómo puedo detectar si un usuariocambia los datos en tránsito o en reposo (at-rest)?

Modificación de la memoria

Modificación de registros de una base de datos que pertenecen a otro usuario

Actuar cómo proxy y modificar el tráfico (Man in the middle)

STRIDE - Repudiation

El atacante asegura no haber hecho algo

¿Están las acciones registradas y asociadas a su autor?

Decir no haber borrado registros de una base de datos

Decir no haber recibido una notificación

Decir no haber usado la cuenta de otro

El atacante ve datos que no debería

¿Cómo puedo asegurar que los usuarios sólo puedan ver los datos a los que están autorizados?

Acceso a registros de otro usuario

Acceso al tráfico de red

Acceso a ciertos logs

STRIDE – Denial of Service

El atacante tira el sistema abajo o lo pone en una situación de malfuncionamiento

¿Hay áreas en el sistema limitada por recursos o sus dependencias?

Inundando el tráfico de red

Lanzando alguna petición que consuma la CPU o la memoria

Llenando el sistema de ficheros con datos (logs, subiendo ficheros grandes, etc)

STRIDE – Elevation of Privilege

El atacante gana más acceso al sistema del que debería

¿Cómo puedo asegurar que un usuario no puede hacer o ver cosas que no debería?

Extracción de datos explotando una vulnerabilidad (memoria, base de datos, etc)

Ganando privilegios de administrador

OWASP ASVS

OWASP Application Security Verification Standard (ASVS) es:

Base para controles técnicos de seguridad de las aplicaciones web

Lista de requisitos para un desarrollo seguro de aplicaciones web

Usos:

Como métrica: grado de confianza que se puede depositar en sus aplicaciones web

Como guía: qué incorporar a los controles de seguridad para satisfacer los requisitos

Como estándar: requisitos de verificación de seguridad de las aplicaciones en los contratos

Tipo

¿Qué puede salir mal?

S

Phishing que pueda engañar a un usuario

S

Autenticación inicial del usuario

S

Le han robado la contraseña a un usuario

T

Acceso a la base de datos de contraseña

T

Borrado de cuentas con autenticación

R

¿Quién ha cambiado la contraseña?

I

Ataques a la web que puedan sacar parte de la base de datos

I

Lista de usuarios de una aplicación

D

Impedir que atacantes impidan que usuarios legítimos accedan

E

El acceso está habilitado desde otras aplicaciones

E

Admins tiene acceso a las contraseñas de los usuarios

Brainstorming: Mullvad, seguridad por diseño

Spoofing

Tampering

Repudiation

Information Disclosure

Denial of service

Elevation of privilege

https://mullvad.net/en/vpn

Tipo

¿Qué puede salir mal?

S

Phishing que pueda engañar a un usuario

S

Autenticación inicial del usuario

S

Le han robado la contraseña a un usuario

T

Robo de medios de pago

T

Borrado de cuentas con autenticación

R

¿Quién está usando el sistema?

R

¿Uso del sistema sin pagar?

I

Gobierno accediendo a datos de navegación

I

Compañía accediendo a datos de navegación

D

Bloqueo de comunicaciones por actividades ilegales

E

Admins tiene acceso a las contraseñas de los usuarios

¿Qué podemos hacer para arreglarlo?

Contramedidas y mitigaciones

Análisis de riesgos

Se puede hacer un análisis desde el punto de vista de...

Amenazas: identificamos amenazas/actores

Impacto: identificamos nuestros recursos más valiosos

Vulnerabilidades: identificamos vulnerabilidades

https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final

Objetivo: priorizar los defectos encontrados durante las fases anteriores

Risk Rating Methodologies

OWASP: Risk Rating Methodology

Paso 1: Identificación del riesgo

Paso 2: Factores para estimar la Probabilidad: agentes y vulnerabilidades

Paso 3: Factores para estimar el Impacto: técnicos y negocio

Paso 4: Determinar la severidad del riesgo

Paso 5: ¿Qué hacemos?

Paso 6: Mejora el modelo de riesgos

https://owasp.org/www-community/OWASP_Risk_Rating_Methodology

Paso 1: Identificación del riesgo

Los que han aparecido durante las fases anteriores

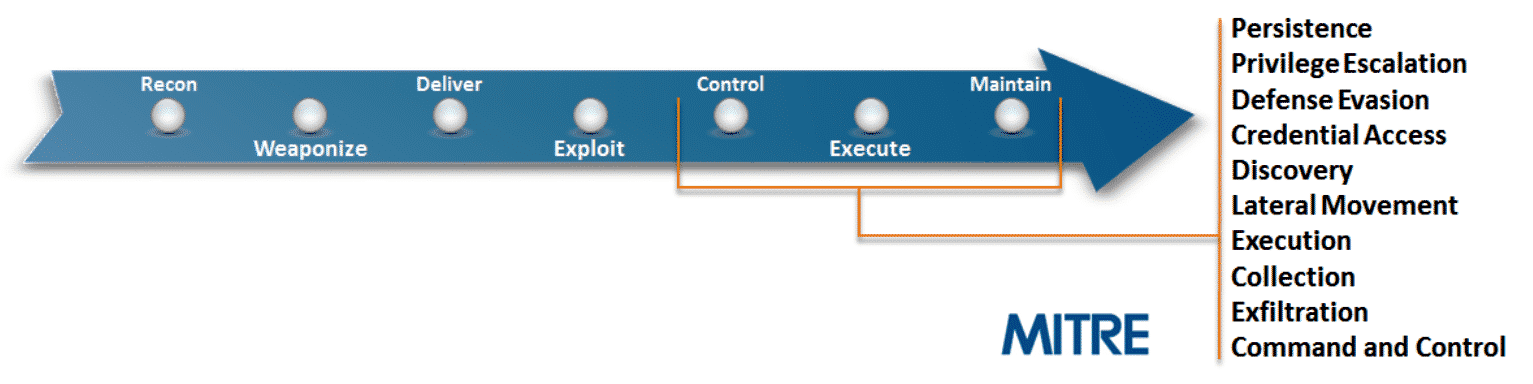

Kill Chain

Matriz de Mitre

Experiencia

Paso 4: Determinar la severidad del riesgo

Probabilidad de que un ataque se lleve a cabo. Tiene en cuenta habilidad necesaria, motivo, oportunidad, facilidad de explotación...Impacto . Cómo de malo sería que un ataque tuviese éxito. Confidencialidad, impacto en negocio...El riesgo se calcula para cada amenaza individual, no por categoría

Metodología de OWASP y Calculadora

Riesgo = Probabilidad * Impacto

Ejemplo: ventana de login

(puntuación 1-4)

Tipo

¿Qué puede salir mal?

Prob.

Impacto

Riesgo

S

Phishing que pueda engañar a un usuario

4

3

12

S

Autenticación inicial del usuario

2

2

4

S

Le han robado la contraseña a un usuario

4

4

16

T

Acceso a la base de datos de contraseña

2

4

8

T

Borrado de cuentas con autenticación

2

4

8

R

¿Quién ha cambiado la contraseña?

1

2

2

I

Ataques a la web que puedan sacar parte de la base de datos

3

4

12

I

Lista de usuarios de una aplicación

3

3

9

D

Impedir que usuarios legítimos accedan

3

3

9

E

El acceso está habilitado aún desde otras aplicaciones

3

4

12

E

Admins tiene acceso a las contraseñas de los usuarios

1

4

4

Paso 5: ¿Qué hacemos con el riesgo?

Evitar el riesgo Mitigar el riesgo Aceptar el riesgo Transferir el riesgo Ignorar el riesgo

Evitar el riesgo : dejar de hacer algo. Ejemplos:

No permitas que se suban fotografías a un perfil

Utiliza redes cableadas

No utilizar librerías externas

Mitigar el riesgo . Ejemplos:

Usar TLS para cifrar las comunicaciones

Reducir cross-site-scripting implementando políticas

Cifrar dispositivos con Bitlocker

Uso de cortafuegos

Usar solo librerías auditadas

Aceptar el riesgo : probabilidad de impacto bajo. Siempre existe un riesgo resedual incluso después de evitar/mitigar riesgos. Ejemplos:

Secretos gestionados por al menos tres personas

Poner un tamaño máximo de XML para parsear

trusted admins that go rogue?

Transferir el riesgo : que sean otros

Uso de MFA: el riesgo se transfiere al usuario

Uso de librerías comerciales

Externalizar la seguridad

Ignorar el riesgo : ¡nunca lo hagas!

Los riesgos no pueden eliminarse totalmente, pero pueden llevarse hasta niveles aceptables

Ejemplo: ventana de login

Tipo

¿Qué puede salir mal?

Prob.

Impacto

Riesgo

Mitigación

S

Phishing que pueda engañar a un usuario

4

3

12

Autenticación de servidor, avisos periódicos

S

Autenticación inicial del usuario

2

2

4

Autenticación de cliente

S

Le han robado la contraseña a un usuario

4

4

16

2FA, bloqueo de usuarios opcional

T

Acceso a la base de datos de contraseña

2

4

8

Hardening del SO, Las contraseñas nunca se guardan en claro

T

Borrado de cuentas con autenticación

2

4

8

Revisión de la lógica de la aplicación

R

¿Quién ha cambiado la contraseña?

1

2

2

Gestión de logs

I

Ataques a la web que puedan sacar parte de la base de datos

3

4

12

Pentesting, las contraseñas nunca se guardan en claro

I

Lista de usuarios de una aplicación

3

3

9

No avisar si el usuario es inexistente

D

Impedir que usuarios legítimos accedan

3

3

9

Timeout ante pruebas fallidas, bloqueo temporal de IP, 2FA

E

El acceso está habilitado aún desde otras aplicaciones

3

4

12

Quitar acceso a tokens de seguridad

E

Admins tiene acceso a las contraseñas de los usuarios

1

4

4

Las contraseñas nunca se guardan en claro

¿Hemos hecho un buen trabajo?

Evalúa tu trabajo

Metodología

Revisiones constantes

Uso de checklists

Auditorías internas / externas

Pentesting

Trátalo como código: lleva control de versiones

No te centres en problemas improbables

No te centres en problemas que se van a resolver sin duda

Descripción del sistema Componente/s afectados Amenazas Priorizaciones: evaluación de riesgo Mitigaciones propuestas

Con todos los diagramas que hemos estado haciendo

Reportar amenazas existentes

Ejecutivo: decidir sobre priorización de tareas

Documentar el trabajo hecho

Rápido de leer y entender:

Usa tablas

Usa nomenclatura estándar

Entender dónde estamos y hacia dónde vamos

El informe debería tratarse como documento confidencial

Threagile: https://github.com/Threagile/threagile

docker run --rm -it --user $(id -u):$(id -g) \\

-v "$(pwd) " :/app/work threagile/threagile -create-example-model -output /app/work

docker run --rm -it --user $(id -u):$(id -g) \\

-v $(pwd ):/app/work threagile/threagile -verbose \\

-model /app/work/threagile-example-model.yaml -output /app/work

Describe el sistema en YAML

Marketing CMS:

id: marketing-cms

description: CMS for the marketing content

type: process

usage: business

used_as_client_by_human: false

out_of_scope: false

justification_out_of_scope:

size: application

technology: cms

tags:

- linux

internet: false

machine: container

encryption: none

owner: Company ABC

confidentiality: internal

integrity: important

availability: important

justification_cia_rating: >

The correct configuration and reachability of the web server is mandatory for all customer usages of the portal.

multi_tenant: false

Ejemplo completo , - Diagrama , - Informe

Ejemplos de antiguos alumnos

Sistema de Incident Response en cloud

Creación de Pólizas Individuales de Salud

Sistema de facturación para empresa

Aplicación para control financiero

Resumen

El modelado de amenazas es clave en la seguridad proactiva

No es una actividad única: es un proceso continuo

Elegir la metodología que mejor se adapte a tu contexto

Ejercicio

Escoge una sistema cualquiera de tu interés: una aplicación web con interfaz móvil, redes de drones, sistema de envío de datos médicos a un hospital... trata que sea un sistema "complejo" con varias zonas de confianza, actores, bases de datos...

Dibuja un modelo de la aplicación, identificando las zonas de confianza y los flujos de datos

Haz un análisis STRIDE de las amenazas que identifiques

Prioriza los riesgos encontrados

Plantea mitigaciones para cada amenaza STRIDE que identifiques

El objetivo no es encontrar todos los problemas de seguridad de una aplicación, sinó aplicar los pasos modelado, análisis, mitigaciones, priorización.

La extensión esperada del documento es unas 5 páginas en PDF

Se puede entregar hasta el día del examen

Entrega en PDF

Las amenazas existen por sí solas, pero tiene que haber un agente capaz de explotar una vulnerabilidad

¿Existe una vulnerabilidad pero no es accesible desde el exterior? Entonces quizá no tiene prioridad

¿Exista una vulnerabilidad menor y conocida accesible desde el exterior? máxima prioridad

Es muy recomendable que leas los dos primeros enlaces: proceso de modelado de amenazas

Las preguntas es la terminología que se usa en el treat modeling manifesto, mientras que las explicaciones son las fases definidas en OWASP. Observa que en realidad son las mismas fases

Página en blanco para poder dibujar

Ideas:

- "comuicaciones seguras". Ya, pero ¿cómo lo implementaremos?

AMPS:

- Actores:

- Pacientes

- Personal médico: decisiones

- Personal enfermería: acceso a medicamentos

- Personal de investigación: datos anonimizados

- Personal administrador del sistema

- Trust boundaries

- PAN entre teléfono móvil y sensores

- Almacenamiento de información en el móvil

- Servidor de autenticación

- Equipo del hospital

- Equipos externos

- Problemas

- Gestión de usuarios y autorizaciones para cada uno de ellos

- ¿Cómo y quién da de alta a un paciente? ¿Y la baja?

- Gestión de historiales médicos intra y extra hospitales

- Gestión de medidas ¿alarma cuando el usaurio no envía medidas?

- Trazabilidad en el acceso a los documentos

CodiMD:

- Actores:

- Trabajadores

- Administradores de sistemas

- Clientes

- Gestión de certificados

- Gestión de aplicaciones, vulnerabilidades y desarrollos internos

- Gestión de errores de software: ¿cuántos usuarios concurrentes permite el sistema? ¿recuperación del sistema?

- Control de versiones de documentos

- Plan de copias de seguridad. ¿Quién las gestiona, quién tiene las claves?

- Gestión de usuarios:

- Contraseñas, cómo se guardan en la base de datos, actualización, pérdida...

- Doble factor de autenticación

- Pérdida de equipos

- Baja de usuarios

- Acciones de los suuarios

- Gestión de trust boundaries

- Gestión del endpoint de los trabajadores: ¿EDR?

- VPN

- Conexión entre aplicación y base de datos

- Conexión entre base de datos y sistema documental

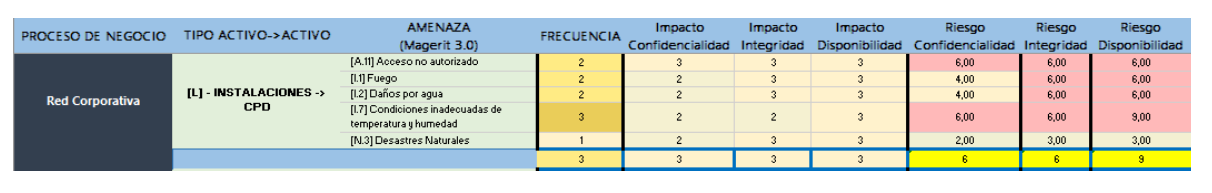

## Magerit

<https://administracionelectronica.gob.es/pae_Home/pae_Documentacion/pae_Metodolog/pae_Magerit.html>

## Elevation of Privilege

Elevation of Privilege: https://www.microsoft.com/en-gb/download/confirmation.aspx?id=20303

## Cornucopia

OWASP Cornucopia: https://owasp.org/www-project-cornucopia/

Ejemplos:

- Spoofing: ¿se puede hacer phishing de esta página?

- Repudiation: "yo no he pedido un cambio de contraseña"

- Information disclosure: identificar que alguien tiene cuenta en una página

- Denial of service: pedir cambio de contraseña de otra persona sin su consentimiento "porque se ha olvidad la contraseña"

- Elevación de privilegio:

Un ejemplo poco usual

- Spoofing: VPN, usuarios identificados solo con un número

- Repudiation: no guardan información de usuario, ni siquiera facturación

- Elevation of privilege: no hay tipos de usuarios

- Los usuarios solo se identifican con un número

- No se guardan datos de pagos:

- Prepagos: se paga antes del servicio

- Sistemas de pago anónimos: bitcoin o incluso moneda real por correo

- No guardan logs (aunque esto lo dicen todos...)

Aunque hay otras metodologías, en esta clase nos vamos a centrar en el análisis de riesgos desde el punto de vista de amenanzas

Fíjate: la probabilidad incluye que exista una agente y una vulnerabilidad explotable

- ¿No hay agente? No hay riesgo

- ¿La vulnerabilidad no es explotable desde el experior? El riesgo es menor

- ¿No tiene impacto? No hay riesgo

El objetivo final de un análisis de riesgos es decidir qué priorizar, qué tenemos que arreglar primero: lo que más riesgo tenga. ¡Eso no significa necesariamente que sea lo que tenga más impacto!

Por ejemplo: el impacto de que se haya un terremoto en la sede de la compañía es muy alto, pero... ¿cuál es el riesgo? Alto en Perú, muy pequeño en España.

---

Inspiración: MITRE y la Kill Chain

---

La Kill Chain unificada

Aviso importante: los ejemplos de esta slide no son recomendaciones, son ejemplos de decisiones que puedes tomar o no para tu aplicación. Fíjate que algunos son contradictorios entre sí

Alumno: Jorge Barreto Olivos

Alumno: Aldo Armesto Marcús

Alumno: JOHANN LEONARDO SOLANO TORRADO