Criptografía moderna

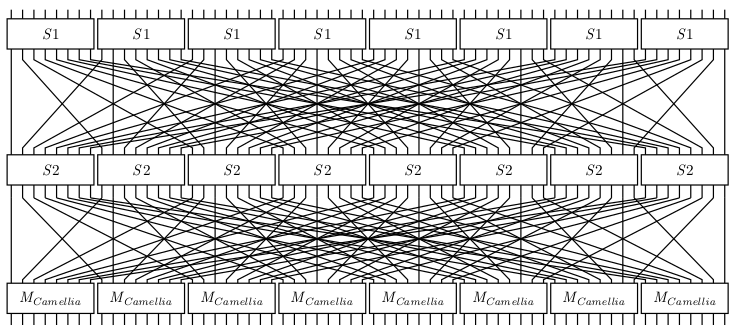

Combinación de sustitución (s-boxes) y permutación (p-boxes)

Cifrado César

Fuerza bruta, análisis frecuencial y fortaleza de un algoritmo

Historia

- Leyenda: Julio César lo usaba para comunicarse con sus generales

- Como todos los cifrados de sustitución monalfabética, se descifra con facilidad y en la práctica no ofrece apenas seguridad en la comunicación.

El cifrado César forma parte de sistemas más complejos de cifrado y su estudio sirve para entender por qué los cifrados fallan.

Cifrado

Por ejemplo, clave

Si necesitas repasar la aritmética modular, consulta el glosario

Descifrado

Giramos la tabla. Fíjate: para

Atacando el cifrado César

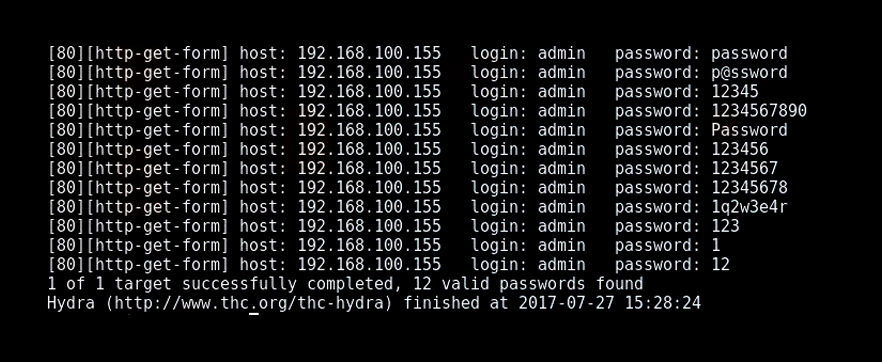

Fuerza bruta y algoritmos rotos

Descifrar un texto probando todas las claves posibles

Ataque de fuerza bruta: probar todas las claves hasta que encontremos la "buena":

En el sistema César clásico... solo tenemos que probar 26 posibles claves

https://www.imperva.com/learn/application-security/brute-force-attack/

Descifrada una carta encriptada de las guerras carlistas escrita en Bizkaia

"...han llegado a Leqitio 6 trincaduras con pertrechos para ellos...."

https://www.elcorreo.com/culturas/descifra-carta-encriptada-20211108081121-nt.html

Contramedidas

¿Cómo podemos proteger estos sistemas contra la fuerza bruta?

Posibles defensas contra la fuerza bruta:

- Cerradura: aumentando el tamaño de la clave, el atacante pasará más tiempo intentanto abrir la cerradura

- Tarjeta: limitamos el número de intentos antes de bloquear la tarjeta, o hacemos que cada intento cueste dinero

Que el descifrado sea costoso tiene el problema de que también le costará al receptor, que descifra legítimamente. Actualmente no se recomienda esta estrategia

Estrategia actual: obligar al atacante a que tenga que probar muchas claves

Tamaños de clave

Contraseñas: podemos aumentar el tamaño de clave aumentando tanto el número como el tipo de caracteres

| Tipo | Ejemplo | # de claves diferentes | Tamaño en bits |

|---|---|---|---|

| PIN de 4 números | 3659 | 9999 | |

| 4 letras mayúsculas | CASA | 614656 | |

| 4 letras + especiales | Ca*4 | 33362176 | 25 bits |

| 5 letras + especiales | Ca*4S | 2535525376 | 32 bits |

| 41 letras + especiales | o18uIo=...9f89fdA!S | 256 bits | |

| 54 mayúsculas | KJASWE...SAJKSAJF | 256 bits | |

| 77 números | 923821321...12998 | 256 bits |

En criptografía solemos medir la longitud de una clave con la cantidad de bits que necesitamos para guardarla

Medir las claves en bits nos permite comparar "su fortaleza": mismo número de bits, misma seguridad

Igual que en la leyenda del ajedrez...

Cada vez que aumentamos un bit se dobla el número de claves posibles

Eso tiene un crecimiento exponencial: rápidamente llegamos a números enormes

Veremos que claves de 256 bits es el estándar actual para tamaño de clave

https://www.pragatiedible.com/the-legend-of-rice-and-chess-exponential-growth/

Fuerza bruta

- En una CPU "estándar" se prueban 1.000.000 clave/CPU/s

- es decir:

- es decir: se prueban

- es decir: se prueban 3.6 *

- en AWS EC2 una c4.large cuesta 10 céntimos/h

- es decir

Si tenemos capacidad de diseñar/fabricar

Alquilando equipos en la nube por segundos, con un euro cada segundo podemos probar

Si estimamos que nuestro "secreto" vale 1000 €: nos hacen falta un sistema criptográfico que permita escoger entre

Nota que

Observa: aumentando el número de bits de la clave aumentamos exponencialmente el tiempo necesario para romper el sistema. Con 128 bits... necesitaríamos miles de años.

Fortaleza de un algoritmo

¿Qué algoritmo "es más seguro", DES, AES o RSA?

Para comparar la seguridad de los algoritmos usamos el concepto de fortaleza

En los algoritmos bien diseñados, su fortaleza depende solo del tamaño de la clave: claves más largas tienen una fortaleza mayor

La fortaleza o seguridad de un algoritmo es el tamaño en bits de su espacio de claves. Es decir, el número de claves diferentes posibles que se tienen que probar para romperlo por fuerza bruta. Normalmente se expresa en bits.

Ejemplos:

- Si el atacante tiene que romper César por fuerza bruta, tiene que probar 28 contraseñas diferentes: entre 4 y 5 bits de fortaleza

- Si el atacante tiene que probar

Los algoritmos actuales tienen fortalezas de 128 ó 256 bits, pero ya veremos esto con más detalles en sesiones posteriores

Aumentando el espacio de claves en César: mapeo aleatorio

Hemos visto que el César original tiene como máximo 26 claves, aproximadamente

Podemos mejorarlo permitiendo cualquier mapeo aleatorio:

Ahora tenemos

¿Cuánto tiempo necesitamos guardar un secreto?

- "Atacaremos a las 11" dejará de ser secreto a las 11: 1 día

- "Mis cartas personales": 10 años

- "La fórmula de la Coca-Cola": 100 años

Piensa: en 10 años la tecnología ha avanzado mucho: lo que ahora cuesta 100 años, ¡en 10 años podría ser automático!

Más sobre esto en el tema 3

Mejorando la fuerza bruta

¿Podemos encontrar un método más rápido que probar las claves una a una?

Hq fulswrjudild, ho fliudgr Fhvdu, wdpelhq frqrflgr frpr fliudgr sru

ghvsodcdplhqwr, frgljr gh Fhvdu r ghvsodcdplhqwr gh Fhvdu, hv xqd gh

odv whfqlfdv gh fliudgr pdv vlpsohv b pdv xvdgdv. Hv xq wlsr gh

fliudgr sru vxvwlwxflrq hq ho txh xqd ohwud hq ho whawr ruljlqdo hv

uhhpsodcdgd sru rwud ohwud

https://www.dcode.fr/caesar-cipher

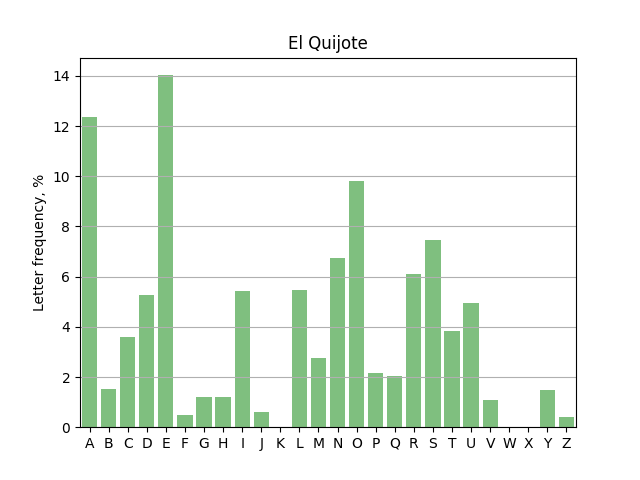

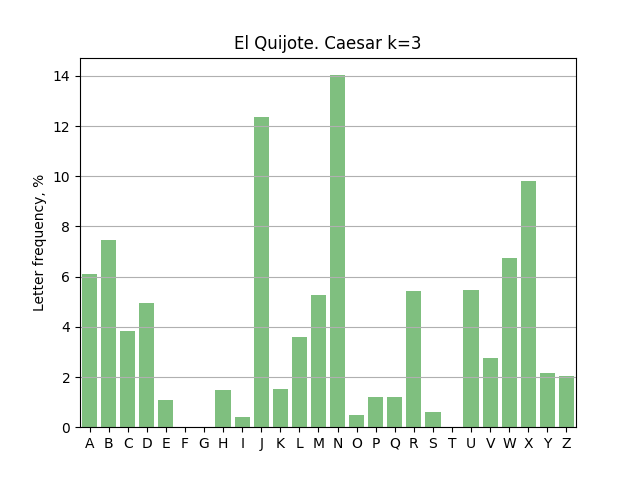

Si el mensaje es suficientemente largo, podemos analizar la frecuencia de aparición de los carácteres

Análisis de frecuencias

¡La estadística se mantiene igual (pero movida) después del cifrado César!

Rotura de algoritmos criptográficos

El cifrado César, incluso con mapeos aleatorios, lleva roto como mínimo desde el siglo IX, cuando Al-Kindi describió por primera vez el análisis de frecuencia contra el cifrado César

Es decir: no es necesario probar todas las claves ciegamente. Por ejemplo, podemos descartar todas aquellas que darían un texto con un número imposible de Z

Un algoritmo está roto desde el punto de vista criptográfico cuando se conoce un ataque más eficiente que la fuerza bruta.

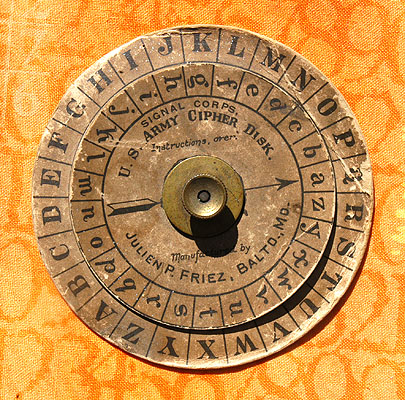

Mejoras al cifrado César: sistemas polialfabéticos

Vigenère y Enigma

Tabula recta

Johannes Trithemius en 1508, con el primer libro conocido dedicado a la criptografía, inició el sistema de cifrados polialfabéticos...

...al principio sin clave.

Cifrado de Vigenère

Cifrado polialfabético de Giovan Battista Bellaso en 1553, pero atribuido a Vigenère

Es decir: la primera letra se desplaza 23 posiciones, la segunda 8, la tercera 3, luego 23 otra vez, luego 8, luego 3...

Habitualmente se escriben las letras que cifran el texto "AAA":

Siendo

Ejemplo.

HOL AMU NDO

||| ||| |||

XID XID XID

||| ||| |||

EWO XUX KLR

"Le chiffre indéchiffrable" se utilizó desde el siglo XVI hasta bien entrado el siglo XX.

...aunque ya había expertos en romperlo en el siglo XIX.

Ejemplo

Wr urutlsyrmjae, wl omxvsda Gwwsr, feefaez ggrgcuhg ggma gajjaps hsj dqwhpszmqaifta, gghaga hw Gwsmv g hwsbpsdsmuifxg dq Gwwsr, qw mrs dq psw leoragss pi umxrmhg qss emetdee c eek ueevek. Ee yf xapa hw gafdevs hod wmwlifyumgn qr wp iuq yfe defvs if ex xwblo avakanmp ww jeqqhpszmhs tgr axje defvs

Seguridad de Vigenére

Ahora el espacio de claves es (clave de 3 carácteres):

Se puede aumentar el espacio de claves indefinidamente con contraseñas más largas.

Para contraseñas de

Ejemplos :

- Si

- Si

Vulnerabilidad: la repetición de la clave, que además es de longitud adivinable y normalmente corta.

Si segmentamos el texto cifrado de acuerdo a la longitud de la contraseña, cada fragmento de texto mostrará las mismas estadísticas del idioma (cifrado César)...

Sólo hace falta adivinar la longitud de la "contraseña" (Hamming, Kasiski) o...

...como el espacio de longitudes será probablemente limitado, podemos probarlos uno por uno hasta que tenemos una estadística reconocible.

Vigenère está también roto. Su análisis es más laborioso que César, pero no es necesaria la fuerza bruta sobre todo el espacio de claves.

Un espacio de claves grande no es suficiente

No se debe cifrar dos trozos del mensaje con la misma clave

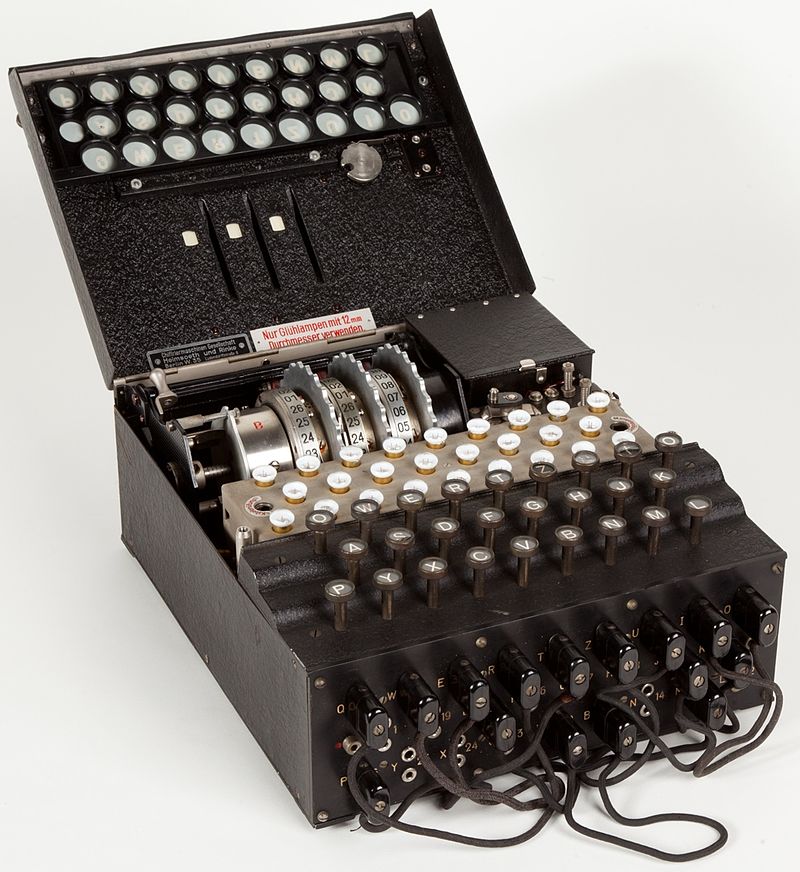

Máquina Enigma

- Inventada por Arthur Scherbius y usada a partir de los años 20 del siglo XX

- Existía versión comercial y versión militar

- Finalmente "vencida" por Alan Turing.

- Ejemplo de uso

Máquina Enigma: seguridad

- Sistema polialfabético como Vigenère, con una clave muy larga que se define con la posición inicial de los rotores

- Con la tecnología de la época no era posible hacer fuerza bruta antes de que cambiase la clave (cada día)

- "Indescifrable" según casi todos los expertos.

Información adicional: https://en.wikipedia.org/wiki/Cryptanalysis_of_the_Enigma

Protocolo alemán de uso:

- La posición de los rotores se cambiaba cada día

- Parte de la clave la escogían los operadores de radio y se enviaba por las ondas al inicio

- El texto era natural

Se rompió más "por mal protocolo" que porque el sistema fuese defectuoso

- Los rotores se cambiaban cada día para que no coincidiesen las letras: A no podía cifrarse como A, ni igual que ayer. Eso limitaba el espacio de claves: ya no hay que probar nada que se parezca a la configuración de ayer.

- Parte de la clave la escogían los operadores de radio:

- se enviaba por ondas radio al inicio... dos veces (aunque esto cambió en 1940)

- Los operadores en medio de una guerra no siempre escogían claves perfectamente aleatorias. A veces era AAA, ó ABC...

- El texto era natural: nada que reportar, hitler, meteorología... aparecían con mucha frecuencia

Una vez reducido el espacio de clave, identificados qué textos es probable que apareciesen y otros atajos...

...el cifrado del día se podía romper por fuerza bruta en 20 minutos, cada mañana, utilizando una batería de máquinas llamada "Bombe"

La "Bombe" fue una de las primeras máquinas de procesado binario.

El descifrado de Enigma fue una de las claves que permitió a los aliados ganar la Segunda Guerra Mundial

Confidencialidad perfecta

One-time-pad (cifrado Vernam)

Confidencialidad perfecta

Seguridad perfecta o incondicional: no se puede deducir ninguna propiedad del texto original en claro, incluso aunque el atacante tenga recursos infinitos (tiempo, dinero)

- Gilbert Sandford Vernam inventó y patentó una máquina de cifrado en 1917

- Shannon demostró en 1945 que esa máquina tenía cifrado perfecto

Communication Theory of Secrecy Systems, Claude E. Shannon, Bell System Technical Journal, vol.28-4, page 656--715, Oct. 1949.

Definición exacta:

Confidencialidad perfecta (perfect secrecy): un sistema es perfectamente seguro si y solo si para cualquier distribución de probabilidad sobre el espacio de mensajes en claro

Si tienes el texto cifrado "XHAJSJXXNFHFDOIOJUMNF" (21 caracteres):

- existe una clave de tamaño 21 que descifra "ATACADALASOCHOENPUNTO"

- Clave: XOAHSGXMNNTDWAEBUAZUR

- existe otra clave de tamaño 21 que descifra "SEHAQUEDADOBUENATARDE"

- Clave: FDTJCPTUNCTEJKVOQUVKB

- existe una clave de tamaño 21 que descifra cualquier otro mensaje que se te ocurra de 21 caracteres

- un atacante no sabe qué mensaje es el que realmente se cifró, así que aunque pruebe las claves una a una no sabrá nunca si ha acertado con "la buena"

Definición informal: un cifrado perfecto no puede descifrarse ni siquiera por fuerza bruta porque un atacante no puede distinguir el mensaje real de todos los posibles mensajes falsos

¿A qué hora atacamos?

Imagina que unos atacantes acuerdan el siguiente mapeo, es decir, clave:

- A = 16 horas

- B = 7 horas

- C = 13 horas

- ...

El castillo captura este mensaje: "Atacamos a las F"

¿El castillo tiene alguna forma de conocer a qué hora le atacarán?

- La primera vez, el castillo no tiene forma saber a qué hora le atacarán ni aunque pruebe todas las claves. Este cifrado es perfecto

- Pero puede aprovechar el primer mensaje para descifrar los siguientes que usen la misma clave:

- Si no le han atacado a la 1, sabe que F no es 1

- Si no le han atacado a las 2, sabe que F no es 2

- Si le atacan a las 3, sabe que F es 3

- Tras cada ataque, los atacantes tienen que cambiar qué significan las letras. La clave solo puede usarse una vez.

- Si el castillo intercepta un mensaje tio HK, sabe que H es 1 ó 2 porque no existe la "hora 37": el mapeo tiene que ser completo. Es decir, la clave tiene que ser tan larga como el mensaje

Condiciones de la confidencialidad perfecta

Shanon (1949) demostró que para tener confidencialidad perfecta el sistema de cifrado tienen que cumplir obligatoriamente las siguientes características:

- La clave debe tan larga como el mensaje

- La clave solo se usa una vez

- Totalmente aleatoria

Problema: ¿cómo distribuimos estas claves tan largas?

El cifrado perfecto no se puede descifrar, pero la necesidad de claves largas limita su uso

Communication Theory of Secrecy Systems, Claude E. Shannon, Bell System Technical Journal, vol.28-4, page 656--715, Oct. 1949.

Convirtiendo Vigènere en cifrado perfecto: cifrado Vernam (one time pad)

El cifrado de Vigenère sufría un problema similar al del César (aunque camuflado): manifestaba la estadística del mensaje en claro en el mensaje cifrado

Podemos evitar que se manifieste la estadística en el texto cifrado si utilizamos cada letra de la clave una sola vez

Msg: ELMENSAJEQUEQUEREMOSCIFRARPUEDESERCUALQUIERA

Key: LACLAVEDEBESERTANLARGACOMOELMENSAJEYSEREPITE

Cif: PLOPNNEMIRYWULXRRXOJIIHFMFTFQHRKEAGSSPHYXMKE

Vernam patentó el one-time-pad de una manera similar pero equivalente:

La longitud en bytes de

Las claves se guardaban en hojas de papel de un solo uso. Las dos partes tenían una colección de estas hojas y se destruía en cuanto se usaba.

La NSA tenía 86.000 one-time-pads solo para el año 1972.

Si lo necesitas, mira la operación XOR en el glosario

El teléfono rojo entre Washington y Moscú fue un teletipo que usaba cifrado de bloque de un solo uso

La clave

Además, el one-time-pad permitía trabajar de forma segura sin intercambiar ningún algoritmo secreto que diera ventaja técnica al enemigo

Vulnerabilidades

Ninguna. Ni siquiera por fuerza bruta: si pruebas claves, puedes "descifrar" el texto cifrado y conseguir cualquier mensaje que se te ocurra...

...mientras se cumplan las hipótesis de trabajo para la clave

- tan larga como el mensaje

- un solo uso

- aleatoria (i.e. uniformemente distribuida)

Los humanos somos muy malos para distinguir qué es y qué no es aleatorio

El principal problema es que la longitud en bytes de

Para poder usar un one-time-pad, la clave se prepara por adelantado

Cuesta tanto enviar

Más ejemplos: https://www.cryptomuseum.com/covert/conceal/index.htm

- Al final de la segunda guerra mundial, EEUU descifró el one-time-pad usado por los diplomáticos alemanes porque utilizaban contraseñas no totalmente aleatorias y podían adivinarse.

- 1944: EEUU descifró mensajes de la URSS a Australia... porque utilizaban el mismo one-time-pad que la URSS usaba con EEUU.

- 1962 (ataque canal lateral): las máquinas usadas para cifrar eran eléctricas y emitían un campo magnético, que Japón podría haber aprovechado para captar qué cifraba la embajada de EEUU: TEMPEST

Resumen y referencias

- La información de contexto puede ayudar a descifrar un mensaje

- Definimos la fortaleza de un algoritmo como el tamaño de la clave en bits, si no se puede romper más que por fuerza bruta

- Un algoritmo se considera bueno mientras no se conozca ningún otro ataque aparte de la fuerza bruta

- La criptografía perfecta es posible, pero no práctica

- El mejor sistema de cifrado puede caer si se usa de forma incorrecta:

- no hay que reutilizar claves

- la fuente de aletoriedad tiene que ser realmente aleatoria

- el diseño de buenos protocolos no es evidente

- Hasta los '70 la criptografía o era "insegura" (cifrados César, Vigenere, Enigma) o no era "práctica" (one-time-pad)

1976, el año que empezó todo...

La NSA selecciona un algoritmo de cifrado simétrico de IBM para comunicaciones de la administración: DES (Data Encryption Standard), que es "casi" perfecto.

Whitfield Diffie y Martin Hellman generan el primer algoritmo práctico de criptografía asimétrica, que permite distribuir fácilmente claves seguras.

Referencias

- https://www.youtube.com/watch?v=ncL2Fl6prH8: resumen de criptografía clásica y máquina Enigma.

- https://www.bbvaopenmind.com/tecnologia/innovacion/los-fallos-humanos-que-derrotaron-a-enigma/

- https://www.ugr.es/~aquiran/cripto/enigma/boletin_enigma_18.htm#1, y siguientes, con la historia de la criptografía en la Segunda Guerra Mundial.

- https://www.cryptomuseum.com/, con fotografías de aparatos criptográficos históricos.

- Película: https://en.wikipedia.org/wiki/The_Imitation_Game

- The Cryptograhic Mathematics of Enigma Dr. A. Ray Miller, NSA 2019

Ejercicios opcionales pero muy recomendables:

- Del profesor: https://colab.research.google.com/github/Juanvvc/crypto/blob/master/ejercicios/01/Seguridad por oscuridad.ipynb

- "Introducción a cryptohack" en https://cryptohack.org/