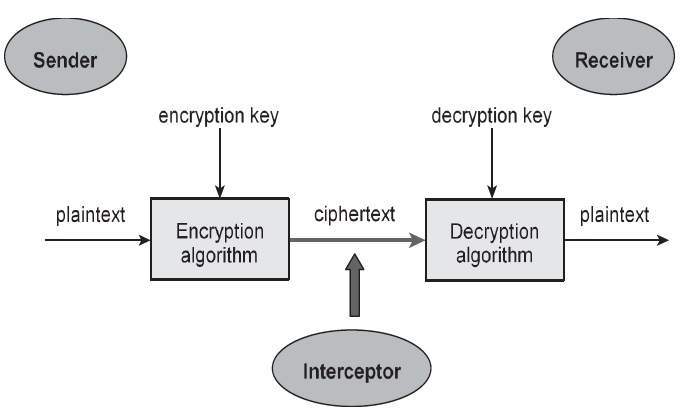

Modelo de sistema criptográfico

- Mensaje o texto en claro:

- Cifrado:

- Descifrado:

- Objetivo:

Los amigos de Alice

Por tradición, cuando se describen protocolos criptográficos:

- Alice y Bob son dos personas que quieren intercambiar información

- Charlie será otro participante legítimo, cuando lo necesitemos

- Eve es un atacante pasivo, solo escucha

- Malloy es atacante activo, modifica mensajes

Fijate: A, B, C, E y M

Alice y Bob: https://www.explainxkcd.com/wiki/index.php/177:_Alice_and_Bob

Servicios de seguridad principales

- Confidencialidad: solo el legítimo destinatario debe poder ser capaz de leer el contenido del mensaje original o de sacar cualquier información estadística.

- Integridad: el destinatario debe ser capaz de verificar que el contenido del mensaje original no ha sido modificado

- Autenticidad: el destinatario debe ser capaz de verificar que el emisor es realmente el autor del mensaje

- No repudio: el emisor no debe ser capaz de negar que es el autor del mensaje

Servicios de seguridad secundarios

- Autorización: ¿está el interlocutor autorizado a acceder a estos datos?

- Acuerdo de claves: permite que un grupo de actores generen un número (pseudo) aleatorio sin que nadie externo al grupo pueda conocerlo

- Partición de secretos: permite repartir un secreto entre un grupo de actores, exigiendo un mínimo de actores para recomponerlas

- PRNG (Pseudo Random Number Generation): permite generar una secuencia aparentemente aleatoria para cualquiera que no conozca la semilla

Primitivas criptográficas

- Sin clave: el emisor usa sólo el mensaje

- Clave simétrica: misma clave

- Clave asimétrica: claves diferentes para cifrar

Servicios de seguridad a primitivas

| Objetivo | Primitiva |

|---|---|

| confidencialidad | cifrado simétrico, cifrado asimétrico |

| integridad | hash, firma simétrica, firma asimétrica |

| autenticidad | firma simétrica, firma asimétrica |

| no repudio | firma asimétrica |

| compartir | clave simétrica, acuerdo de clave |

Acrónimos

Matemáticas

Logaritmos y exponenciaciones

Aritmética modular

Significa:

Ejemplos:

XOR

Operación XOR de dos cadenas binarias:

El bit de la posición

También se puede entender como que

Propiedades de XOR. Fíjate:

XOR es una operación muy común en criptografía que usaremos en el tema 3, y la base de muchos algoritmos criptográficos: el mensaje cifrado es muchas veces el mensaje en claro