Usos de la criptografía de clave pública

Según si usamos la clave pública o la privada para cifrar, podemos hacer dos cosas:

- cifrar mensajes --> servicio de confidencialidad/distribución de claves

- firmar digitalmente mensajes --> servicio de autenticación

La criptografía simétrica también nos permitía cifrar, pero no firmar

Esquema de cifrado

- Todos conocen la clave

- Cualquier puede cifrar un mensaje para Bob, solo Bob puede descifrarlo: confidencialidad

Esquema de firma electrónica

- Solo Bob puede cifrar con su clave

- Pero si pueden descifrar el mensaje, todos saben que el mensaje solo puede haberlo enviado Bob: autenticación

Trap door functions, funciones trampa

Las matemáticas de la criptografía de clave pública utilizan funciones trampa:

- Si conoces

- Si conoces

No encontramos una función trampa hasta 1976

Vimos en teoría de la complejidad que los problemas NP (pero probablemente no P, no NP-Completos) son buenos candidatos para funciones trampa

La mayor parte de problemas NP solo son difíciles en el caso general. Es decir: tenemos algoritmos eficientes que funcionan casi siempre. Ejemplo: sudoku

Pero necesitamos que calcular

La dificultad ha sido encontrar esos problemas matemáticos que fuesen difíciles siempre

Problema del Logaritmo Discreto, revisitado

Resuelve la

-

- Eso es fácil y se puede extender a cualquier problema similar:

- Si te dan

Para más detalles de este problema, consulta tema 4

Resuelve la

- Ten en cuenta:

- Solución:

- Si no has podido resolverlo, no es porque no tengas suficientes conocimientos... es que no sabemos hacerlo rápidamente: Problema del Logaritmo Discreto (DLP)

- ...pero calcular

- El DLP es una trap door function

- ...probablemente. Recuerda tema 4: no sabemos si P=NP

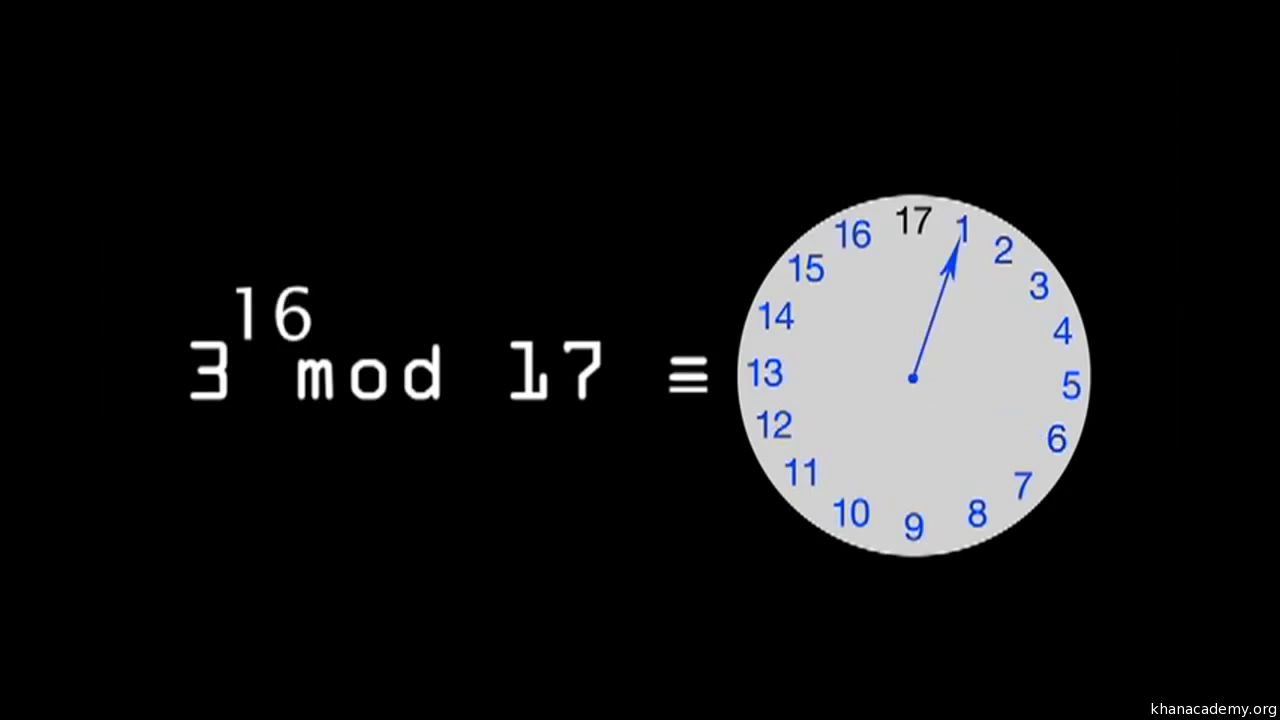

La dificultad está en la aritmética modular: partiendo del resultado, no es fácil saber cuántas vueltas ha dado a la rueda

Ejemplo: ¿cuánto vale x? Recuerda que

https://miro.medium.com/max/2400/1*YZieEVE_LsNK4i94KNnZqg.png

Problema: resuelve

Si probamos con

Tiene todas estas soluciones (compruébalo):

Pero:

no tiene solución para ningún número

Problema: resuelve

Si el módulo

Protocolo Diffie-Hellman, revisitado

Dos usuarios

- Acuerdan

- Escogen números en secreto

- Se envían entre ellos:

- Calculan en secreto:

- Y usan

Observa: para que un atacante que solo conoce

Claves secretas y claves públicas

- Alice y Bob acuerdan

- Cuando Alice y Bob se intercambian

Dado que el atacante (o cualquiera) conoce

| Paso 1 | Qué sabe Alice | Qué sabe Bob | Qué es público |

|---|---|---|---|

| 1 | |||

| 2 | |||

| 3 | |||

| 4 |

Recuerda hipótesis DDH:

Alice y Bob, que no se habían visto nunca antes, puede utilizar

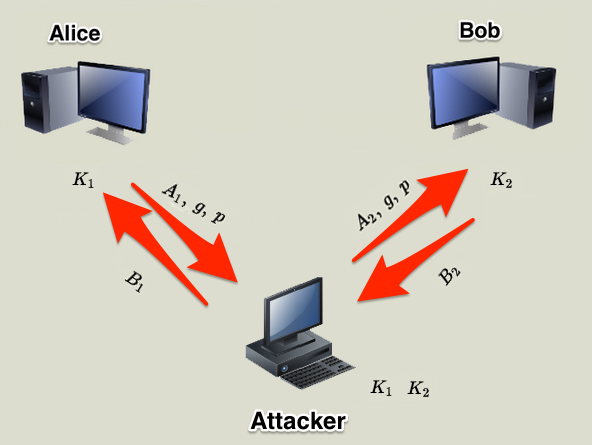

Problemas de Diffie Hellman: Man in the middle

Diffie-Hellman no protege contra MitM porque no permite autenticar mensajes.Necesitamos otras tecnologías.

Usos de Diffie-Hellman

- Acuerdo inicial de una clave que luego puede usarse para cifrar las comunicaciones usando criptografía simétrica: es la etapa inicial de HTTPS

- Pero no permite autenticar a la otra parte

- Tampoco permite cifrar mensajes

Nuevas direcciones

El DLP, en la versión D-H de 1976, no una solución completa: permite hacer acuerdo de claves, pero no cifrado, ni firma, ni autenticado

En pocos años aparecieron nuevas funciones basadas en las mismas ideas que D-H, pero que permitían hacerlo todo: RSA, ElGammal, DSA, Pailier...

Luego, las soluciones se refinaron con curvas elípticas: ECDH (Elliptic Curves Diffie-Hellman), ECDSA (Elliptic Curves DSA)...

Cifrado y firmado

| Algoritmo | Firma | Cifrado | Acuerdo de claves |

|---|---|---|---|

| RSA | Sí | Sí | Una parte cifra la clave que va a usarse |

| ElGammal | Sí | Sí | Una parte cifra la clave que va a usarse |

| DSA | Sí | No | Una parte cifra la clave que va a usarse |

| D-H | No | No | Sí, es su único uso |

Técnicamente, los sistemas propuestos sirven o bien para firmar, o bien para cifrar o distribuir claves. Los algoritmos son ligeramente diferentes si se usan para firmar o para cifrar, pero no estudiaremos las diferencias

RSA

RSA

A method for obtaining digital signatures and public-key cryptosystems, Ron Rivest, Adi Shamir, Leonard Adleman, 1978

trap door function: dificultad del cálculo de la raíz

Background: https://hsto.org/getpro/habr/post_images/453/10e/602/45310e602d784a489301bf1996edef68.jpg

El problema RSA (RSAP)

Calcula

Pista:

Es decir, dado

para recuperar (descifrar) el mensaje original a partir de

Si

Es computacionalmente difícil para valores de

Hemos cifrado un mensaje

La "trampa" usa el teorema de Euler: si los factores de

El mensaje se puede descifrar fácil si conoces

No conocemos ningún algoritmo eficiente para factorizar un número. Este es el problema computacionalmente difícil de RSA

Teniendo en cuenta eso, para calcular

Hace falta encontrar una

Es decir,

El protocolo RSA: generación de par de claves

- Escoge dos números

- Calcula:

- Calcula:

- Protocolo original:

- Versión moderna:

- Protocolo original:

- Escoge al azar

- Calcula:

- Claves:

- Se descartan

El protocolo: cifrado y descifrado

Cifrado: Para enviar un mensaje a Alice, obtengo su clave pública

Descifrado: Alice utiliza su clave privada

Ejemplo (lo veremos con ejercicios)

Claves:

Cifrado:

Descifrado:

Velocidad de proceso

Para crear el par de claves hay que buscar:

- números muy grandes que sean primos (y otras condiciones):

- número muy grande

- inversos de un número entero:

Es decir: la elección de un par de claves es un proceso muy lento. Segundos, minutos, horas si las claves son grandes

A cambio: el cifrado y descifrado son relativamente rápidos comparados con otros sistemas de criptografía asimétrica

En cualquier caso, es muy lento comparado con cualquier proceso de cifrado simétrico

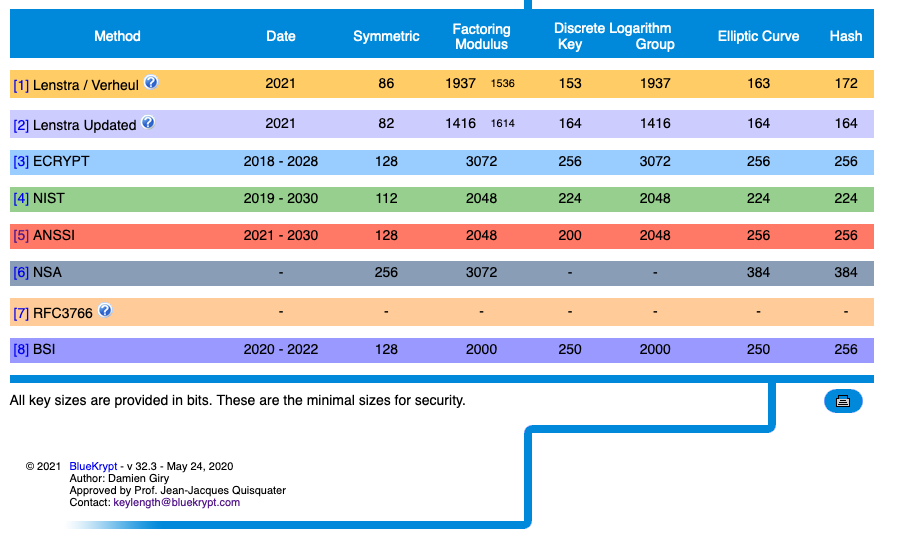

Tamaño de claves

Hemos visto que tanto Diffie-Hellman como RSA necesitan números primos

Los números primos están muy separados entre sí: el número de primos menores que

Ejemplo: hay

"Son pocos primos"

Por eso: la criptografía basada en estas funciones necesita claves mucho más largas que la criptografía simétrica

Fuente: https://en.wikipedia.org/wiki/Prime_number_theorem

Gráfico: https://en.wikipedia.org/wiki/Ulam_spiral

| Simétrica (bits) | RSA (bits) | D-H ( |

|---|---|---|

| 80 | 1024 | 1024, 160 |

| 128 | 3072 | 3072, 224 |

| 192 | 7680 | 7680, 384 |

| 256 | 15360 | 15360, 512 |

Es decir: para intercambiar una clave AES-256 aprovechando todos sus bits, necesitamos claves RSA de 15360 bits

Si usamos tamaños de clave RSA de 4096 bits (tamaño típico), podremos intercambiar una clave simétrica equivalente a AES-128

¿Podemos encontrar trap door functions que no estén basadas en primos, y por tanto necesiten claves más cortas?

Curvas elípticas

Propuestas como trap door function en 1987 por Neal Koblitz y Victor S. Miller de forma independiente

Necesitan claves más cortas que la criptografía de clave pública basadas en DLP o RSAP para ofrecer una seguridad equivalente

- Ventaja: necesitan menos proceso y memoria, se pueden implementar en máquinas pequeñas: móviles, tarjetas inteligentes...

- Problema: teoría matemática compleja

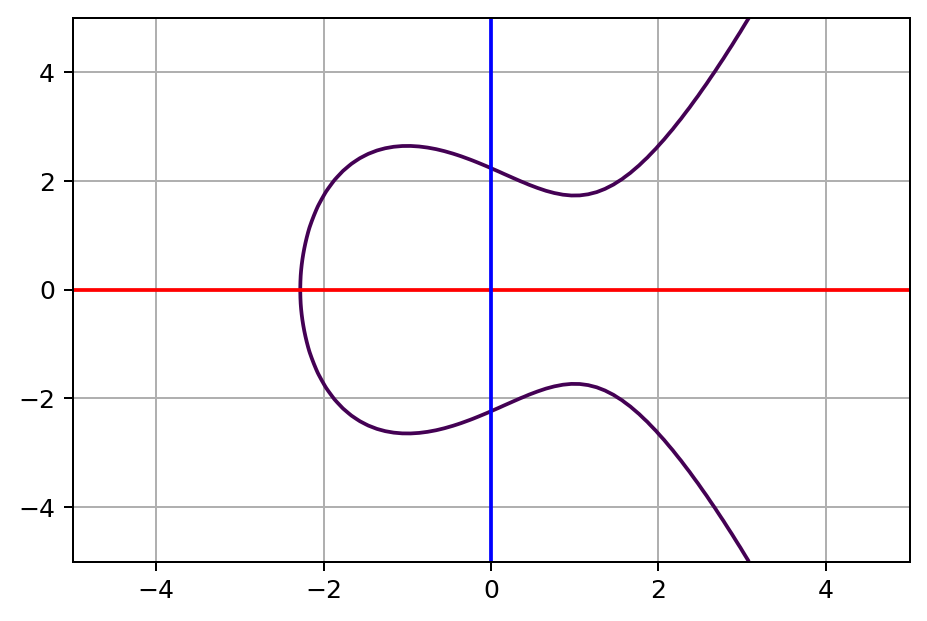

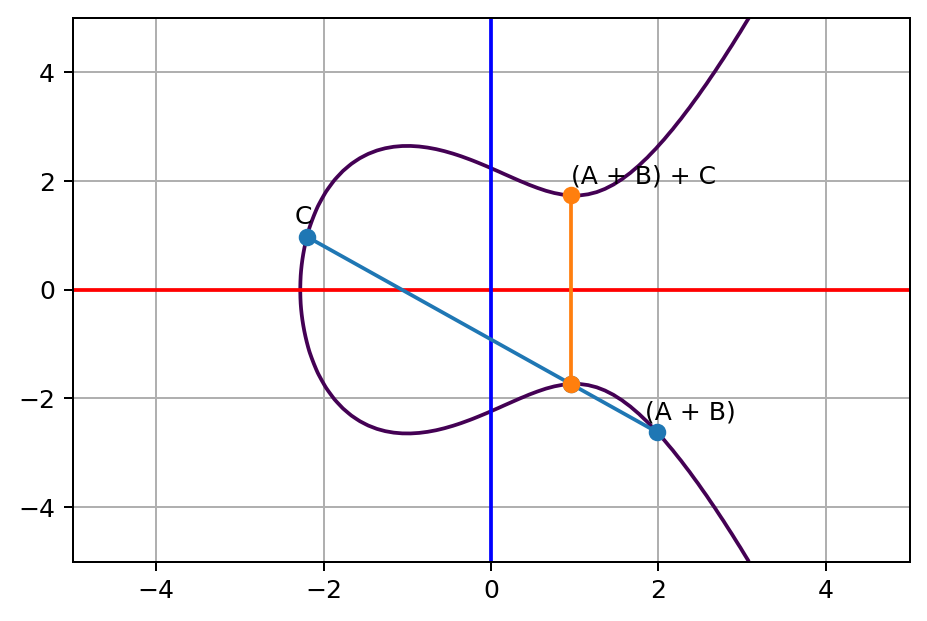

Curva elíptica

Curva plana en un cuerpo finito que consiste en los puntos que satisfacen la ecuación:

Los cuerpos finitos son estructuras mátemáticas creadas con polinomios y aritmética modular

Ejemplo:

(por ahora simplificamos la explicación representando la curva los reales, sin módulos)

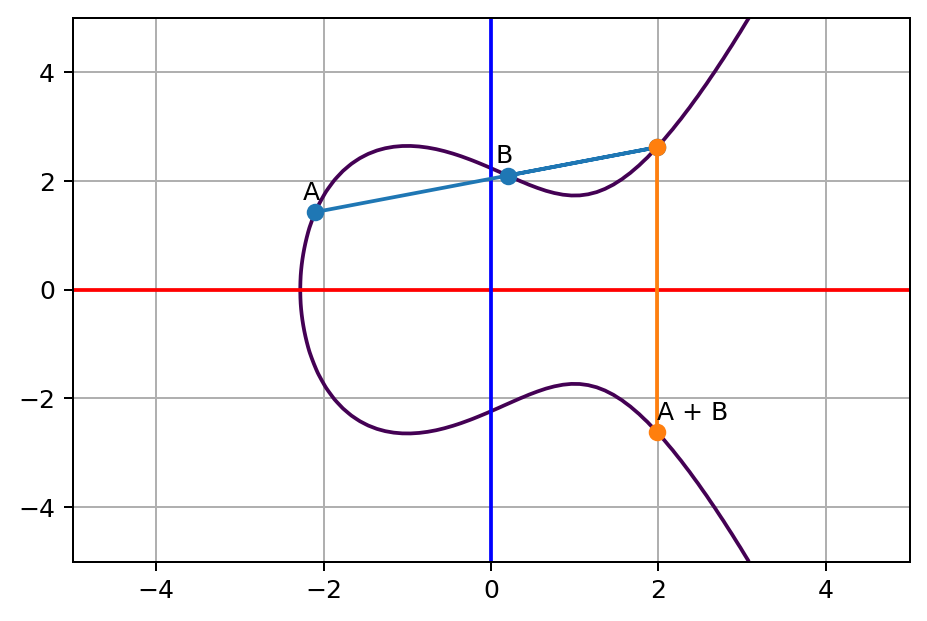

Trap door function

Dado un punto

Usamos el símbolo "suma" por tradición, pero no es una "suma geométrica"

Y lo volvemos a aplicar, varias veces, desde el mismo origen

En vez de empezar con dos puntos, podemos empezar con uno solo, y la recta inicial es la tangente a la cura. El resto sigue igual

Fuente: https://medium.com/@icostan/animated-elliptic-curves-cryptography-122fff8fcae

Esta es la trap door function:

Es la aplicación de

Dado

Eso es el problema difícil de las curvas elípticas:

No sabemos calcular

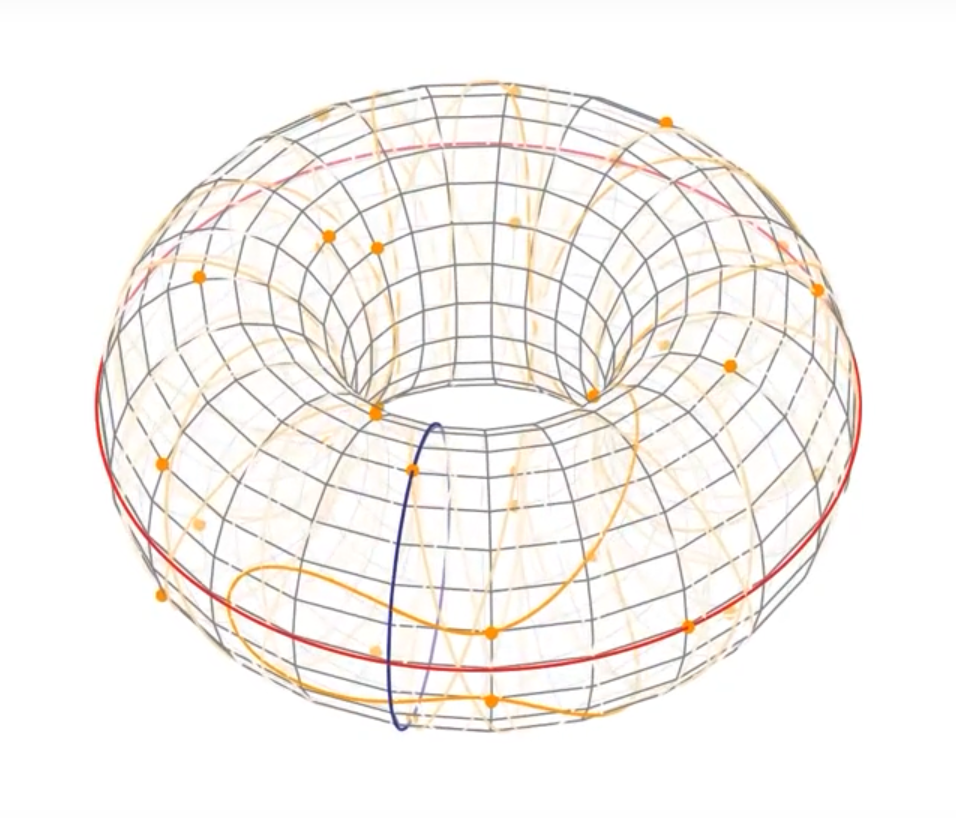

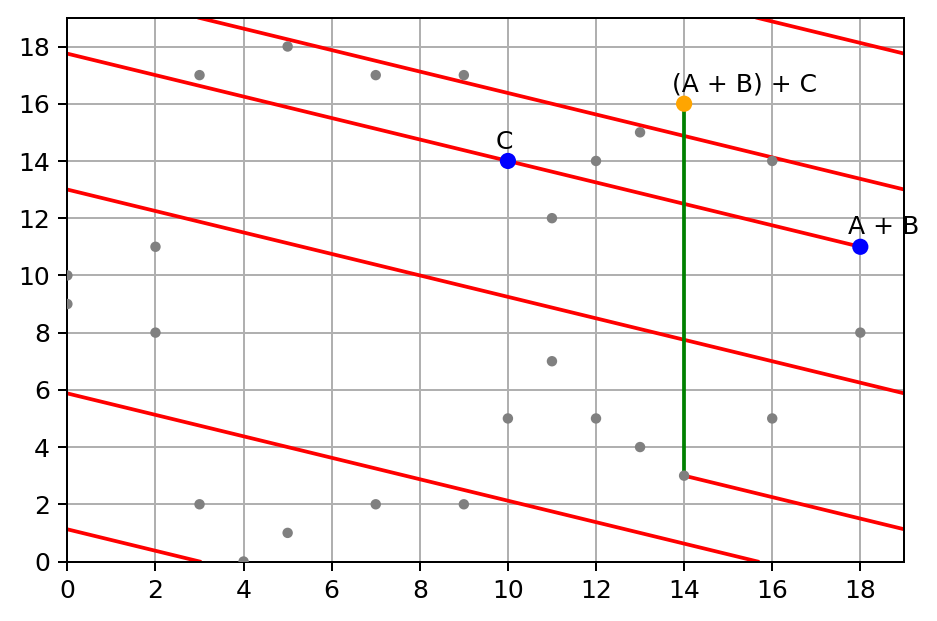

Mapeando la curva en un campo finito

En realidad en criptografía no trabajamos sobre los reales, sino que mapeamos en un grupo finito de los enteros.

Es decir, con aritmética modular de un numero primo muy grande. El número de bits de este entero es "el tamaño de la clave"

Ejemplo número primo grande de 256 bits:

Ejemplos de mapeado en campos finitos: https://graui.de/code/elliptic2/

Ejemplo

Fuente: https://www.youtube.com/watch?v=mFVKuFZ29Fc&list=PLN9KZDpNfsHMd7d7PX87JGesGY_Qzyb3V

Ejemplo de proyección sobre los enteros

Tamaño de clave

La gran ventaja de las curvas elípticas en criptografía (EEC) es que nos permiten utilizar criptografía de clave pública con una clave mucho más pequeña

| Simétrica | RSA | D-H ( |

EEC |

|---|---|---|---|

| 80 | 1024 | 1024, 160 | 160 |

| 128 | 3072 | 3072, 224 | 256 |

| 192 | 7680 | 7680, 384 | 384 |

| 256 | 15360 | 15360, 512 | 512 |

Es decir, pone la criptografía de clave pública al alcance de pequeños dispositivos

NOTA: RSA está basado en "factorización", DSA y D-H en "logaritmo discreto"

Elección de la curva

No se suele escoger "cualquier curva elíptica", sino alguna de las ya existentes. Cada una tiene propiedades ligeramente diferentes, algunas están patentadas y otras provocan dudas (parte de las revelaciones de Snowden, 2013)

La Curve25519, propuesta por Daniel J. Bernstein en 2005, se considera segura:

sobre el cuerpo de los enteros creado por el primo

Tiene un tamaño de clave de 256 bits, equivalente a 128 bits en clave simétrica

Aceptada por varios estándares

Elliptic Curve Diffie-Hellman: ECDH

Protocolo:

- Alice y Bob usan la Curve25519 y escogen un punto inicial

- Alice escoge en secreto

- Se envían:

- Alice a Bob:

- Bob a Alice:

- Alice a Bob:

- Escogen como secreto

Nota que un atacante no podría calcular

Elliptic Curve DSA: ECDSA

DSA es un algoritmo de firmado digital clásico, basado en ElGammal (1985). Es similar a RSA pero basado en el problema del logaritmo discreto

Ha sido estándar FIPS hasta hace poco, pero probablemente será retirado en el futuro próximo

Existe una adaptación de DSA a curvas elípticas: ECDSA, que es la implementación que probablemente se estandarizará: FIPS 186-5 (2019, aún borrador)

¿Y RSA?

El protocolo RSA no se ha adaptado a criptografía de curva elíptica

Pero RSA ha sido y aún es el sistema más utilizado para certificados digitales, y hay millones de estos certificados activos

(es decir, aún hay millones de claves RSA públicas en uso)

La situación quizá cambie en el futuro

- RSA vs ECC – Which is Better Algorithm for Security?, SSL2Buy 2021

- Comparing ECC vs RSA, Ott S. 2018

- RSA and ECC: A Comparative Analysis D. Mahto y D. K. Yadav, 2017

Los límites de la criptografía de clave pública

Limitaciones

-

Los esquemas descritos no cifran bytes, sino números: tenemos que ser capaces de codificar nuestro mensaje en un número entero. No ciframos "hola", sino el número "0x686f6c61"

-

Los mensajes que se pueden cifrar con criptografía de clave pública son muy cortos, de tamaño similar al tamaño de la clave

-

En RSA, el número "5" siempre se cifrará igual (¡compruébalo!). Eso es mala idea: quizá el enemigo no sepa qué estamos cifrando, pero sabe que es lo mismo que antes. Otros cifrados como DSA son naturalmente probabilísticos, no hace falta añadirlo como un extra

-

Todos ellos son muchísimo más lentos que la criptografía simétrica para cifrar. Tanto, que no se usan par cifrar, solo para distribuir claves o hformar digitalmente

En realidad suele usarse un cifrado mixto: con criptografía de clave pública se cifra la clave simétrica que es la que realmente se usa para cifrar

PKCS#1

PKCS#1 (RFC8017): recomendaciones para utilizar correctamente RSA, y es obligatorio que las librerías que uses las implementen. Por ejemplo:

- Añade random padding al inicio de un mensaje, de forma que dos mensajes iguales se cifren de forma diferente cada vez... pero se descifren igual

- Diferencias de implementación de RSA en esquemas de cifrado y firmado

- Cómo hacer correctamente la conversión entre mensajes (cadenas de bytes) y enteros (que es lo que cifra RSA)

Computación cuántica

- La computación cuántica no rompe la criptografía simétrica AES, ChaCha... aunque sí que exige que se usen claves el doble de largas: mínimo 256 bits para AES

- La computación cuántica impedirá utilizar todos los algoritmos de clave pública actuales: RSA, DSA, D-H... y también sus versiones con curvas elípticas

- Ya existen algoritmos nuevos para los sistemas actuales resistentes a una hipotética computación cuántica. Tema dedicado: Criptografía post-cuántica

https://cso.computerworld.es/cibercrimen/la-amenaza-cuantica-la-computacion-cuantica-y-la-criptografia

https://www.ccn.cni.es/index.php/es/docman/documentos-publicos/boletines-pytec/495-ccn-tec-009-recomendaciones-transicion-postcuantica-segura/file

Conclusiones

Resumen

- Criptografía de clave pública: cada persona tiene dos claves, una para cifrar y otra para descifrar. Una de esas claves es pública (es decir, cualquiera puede conocer la clave pública de otra persona) y la otra es secreta

- No se utiliza para cifrar mensajes: es muchísimo más lenta que el cifrado simétrico

- Se utiliza para:

- intercambiar claves simétricas

- firmado digital

- identidad digital

- Ejemplos clásicos: RSA, DSA, D-H. Basados en el problema de la factorización de números primos y logaritmo discreto. Los ejemplos clásicos necesitan tamaños de clave grandes y eso dificulta su implementación

- Basar la seguridad en curvas elípticas (EC) permite claves mucho más pequeñas

- Ejemplos modernos: ECDH, ECDSA, que son adaptaciones de D-H y DSA sobre curvas elípticas

Referencias

- Nuevas direcciones en la criptografía Whitfield Diffie y Martin Hellman, 1976

- Asymmetric Encryption - Simply explained

- Diffie-Hellman Key Exchange explained (Python)

- Recomendaciones para una

transición postcuántica segura Centro Criptográfico Nacional, CCnN-TEC 009, Diciembre 2022

Las curvas elípticas son un concepto complejo. Esto son algunas propuestas explicativas:

- ¿Por qué pueden utilizarse las curvas elípticas para cifrar?, píldoras CriptoRED

- Elliptic Curve Cryptography Overview, de John Wagnon. No asume conocimientos de álgebra.

- Elliptic Curve Diffie Hellman: Vídeo sobre ECDH y curvas elípticas en general de Robert Pierce. Asume conocimientos de álgebra.

Ejercicios:

- Criptografía de clave pública D-H y RSA

- (Opcional) Curvas elipticas:

- Parte 1: sobre los números reales

- Parte 2: sobre campos finitos